Inteligência de Fonte Aberta com o Harvester

Inteligência de Fonte Aberta com o Harvester

• 5 minutos lidos

Outra ferramenta interessante para a coleta de informações, que pode ser usada em combinação com o Recon-ng , é TheHarvester.

Mesmo que essa ferramenta não seja tão complexa quanto a Recon-ng, ela ajuda a colher uma enorme quantidade de dados de forma automatizada usando motores de busca e redes sociais. Ao fazê-lo, esta plataforma de coleta de informações permite compreender pegadas de destino na Internet, por isso é útil saber o que um invasor pode ver na web sobre uma determinada empresa.

Mesmo que essa ferramenta não seja tão complexa quanto a Recon-ng, ela ajuda a colher uma enorme quantidade de dados de forma automatizada usando motores de busca e redes sociais. Ao fazê-lo, esta plataforma de coleta de informações permite compreender pegadas de destino na Internet, por isso é útil saber o que um invasor pode ver na web sobre uma determinada empresa.

Instalação

Se você estiver usando o Kali Linux, o Harvester já faz parte do seu arsenal. Caso contrário, você pode obter a versão mais recente do repositório de autor usando

git clonee instalar a ferramenta em sua distribuição favorita do Linux: https://github.com/laramies/theHarvester .Uso

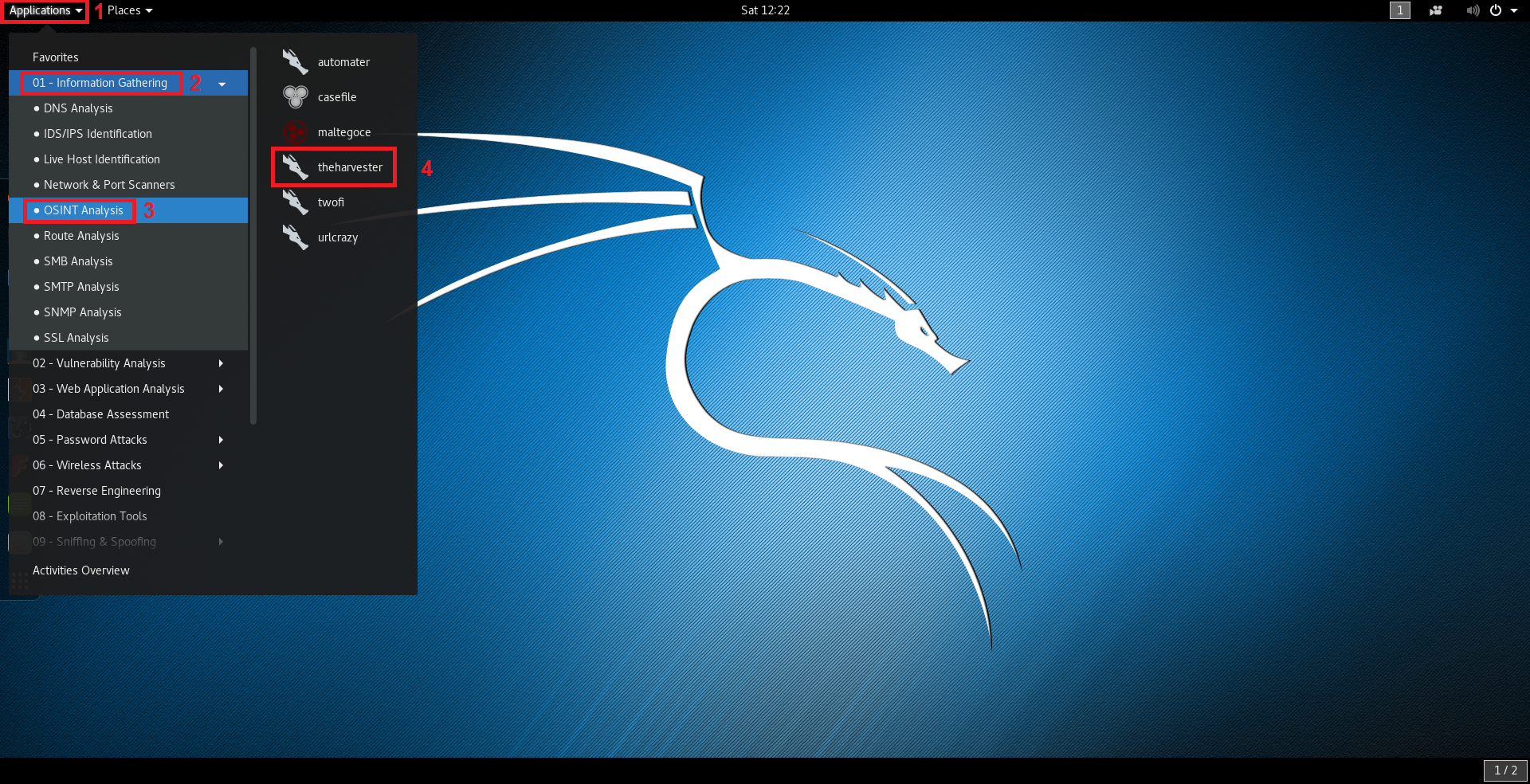

No Kali Linux, o Harvester pode ser iniciado navegando no menu de aplicativos clicando em Aplicações> Recolha de informações> Análise OSINT> theharvester como mostrado na seguinte imagem:

O mesmo pode ser feito clicando no menu "Mostrar aplicação":

Outra possibilidade é iniciá-lo simplesmente abrindo o Terminal e digitando

theharvester. Em qualquer caso, somos avisados com o banner da ferramenta, a versão, as informações do autor e as instruções de uso:As instruções são bastante claras: temos uma série de parâmetros para definir como argumentos através dos quais podemos personalizar a pesquisa. Para cada um deles, há uma descrição do que eles fazem; os mais importantes são "-d" e "-b" que são obrigatórios e determinam, respectivamente, o domínio alvo sobre o qual queremos coletar informações e as fontes de dados que queremos usar para encontrá-las (a lista das fontes que podem ser configuradas é relatado na descrição).

Algumas fontes de dados requerem uma chave da API para funcionar: enquanto a aquisição de algumas delas é gratuita, como a Bing, outras exigem o pagamento de uma taxa, como a de Shodan.

Algumas fontes de dados requerem uma chave da API para funcionar: enquanto a aquisição de algumas delas é gratuita, como a Bing, outras exigem o pagamento de uma taxa, como a de Shodan.

Veremos agora um exemplo de atividade de coleta de informações realizada no domínio do Instituto Nacional de Padrões e Tecnologia (NIST).

Uma vez que o Google é uma das fontes de dados mencionadas que podemos usar para a pesquisa, podemos começar com um pedido simples perguntando a todos os hosts e e-mails que o Google Search Engine pode encontrar nos primeiros 100 resultados para o domínio "nist.gov" (email Os endereços aqui escritos são ficcionais por motivos de privacidade):

Uma vez que o Google é uma das fontes de dados mencionadas que podemos usar para a pesquisa, podemos começar com um pedido simples perguntando a todos os hosts e e-mails que o Google Search Engine pode encontrar nos primeiros 100 resultados para o domínio "nist.gov" (email Os endereços aqui escritos são ficcionais por motivos de privacidade):

root@kali:~# theharvester -d nist.gov -b google -l 100

......................................................

[-] Searching in Google:

Searching 0 results...

Searching 100 results...

[+] Emails found:

------------------

bugsbunny@nist.gov

daffyduck@nist.gov

foghornleghorn@nist.gov

[+] Hosts found in search engines:

------------------------------------

[-] Resolving hostnames IPs...

52.71.87.193:acvp.nist.gov

132.163.4.217:csrc.nist.gov

132.163.4.217:face.nist.gov

129.6.89.132:inside.nist.gov

132.163.4.217:itl.nist.gov

129.6.13.177:nvd.nist.gov

129.6.13.111:nvlpubs.nist.gov

52.71.217.42:pages.nist.gov

24.56.178.140:time.nist.gov

129.6.13.178:web.nvd.nist.gov

129.6.24.30:webbook.nist.gov

132.163.4.18:www.glb.nist.gov

132.163.4.18:www.nist.gov

Conforme relatado acima, a ferramenta encontrou rapidamente e-mails, nomes de host e também resolveu endereços IP.

Outra característica interessante é a capacidade de verificar hosts virtuais: através da resolução de DNS, a ferramenta verifica se um determinado endereço IP está associado a vários nomes de host. Esta é uma informação realmente importante porque a segurança de um determinado host nesse IP depende não apenas do seu nível de segurança, mas também da forma como são configurados com segurança os outros hospedados nesse mesmo IP. Na verdade, se um atacante comprimir um deles e ganhar acesso ao servidor subjacente, ele pode facilmente alcançar todos os outros anfitriões virtuais.

Para iniciar uma pesquisa de host virtual, precisamos apenas adicionar "-v":

Para iniciar uma pesquisa de host virtual, precisamos apenas adicionar "-v":

root@kali:~# theharvester -d nist.gov -b google -l 100 -v

.........................................................

[+] Virtual hosts:

==================

132.163.4.217:csrc.nist.gov

132.163.4.217:trecvid.nist.gov

132.163.4.217:www.atp.nist.gov

132.163.4.217:www.itl.nist.gov

132.163.4.217:fire.nist.gov

132.163.4.217:www.iapws.org

132.163.4.217:www.boulder.nist.gov

132.163.4.217:itl.nist.gov

132.163.4.217:trec.nist.gov

132.163.4.217:duc.nist.gov

132.163.4.217:www.baldrige.nist.gov

132.163.4.217:zing.ncsl.nist.gov

132.163.4.217:biometrics.nist.gov

132.163.4.217:baldrige.nist.gov

132.163.4.217:ovrt.nist.gov

132.163.4.217:cryogenics.nist.gov

132.163.4.217:www.cryogenics.nist.gov

132.163.4.217:www-nlpir.nist.gov

132.163.4.217:ieee1451.nist.gov

132.163.4.217:w3.antd.nist.gov

132.163.4.217:tides.nist.gov

132.163.4.217:blea.doc.gov

132.163.4.217:motion.aptd.nist.gov

132.163.4.217:www.antd.nist.gov

132.163.4.217:iapws.org

129.6.13.111:nvlpubs.nist

129.6.13.111:gsi.nist

129.6.13.111:museum.nist

129.6.13.111:nvlpubs.nist.gov

129.6.13.111:gsi.nist.gov

129.6.13.111:museum.nist.gov

129.6.13.111:srdata.nist.gov

129.6.24.30:webbook.nist.gov

132.163.4.162:www.nist.gov

132.163.4.162:www.itl.nist.gov

132.163.4.162:tf.nist.gov

132.163.4.162:cnst.nist.gov

132.163.4.162:www.baldrige

132.163.4.162:fire.nist.gov

132.163.4.162:www.bldrdoc.gov

132.163.4.162:nvl.nist.gov

132.163.4.162:www.glb.nist.gov

132.163.4.162:gsi.nist.gov

132.163.4.162:math.nist.gov

132.163.4.162:ieee1451.nist.gov

132.163.4.162:www.tf.nist.gov

O Harvester também é capaz de adquirir nomes de pessoas relacionadas ao domínio alvo rastreando redes sociais como o LinkedIn; Isso pode ser feito simplesmente usando como fonte de dados o argumento "linkedin" (nomes de ficção são relatados aqui por motivos de privacidade):

root@kali:~# theharvester -d nist.gov -b linkedin

.................................................

[-] Searching in Linkedin..

Searching 100 results..

Users from Linkedin:

====================

Bugs Bunny

Daffy Duck

Foghorn Leghorn

.................................................

Uma vez que você tenha e-mails e nomes, você pode tentar associá-los para encontrar uma correspondência.

É bom ter resultados impressos no resultado padrão do terminal, mas quando estamos lidando com uma grande quantidade de dados, é bom denunciá-los em um arquivo para uso posterior. oHarvester oferece a oportunidade de salvar resultados em formatos XML e HTML, especificando o nome do arquivo com a opção "-f".

Antes de iniciar o comando, é sempre uma boa prática criar uma pasta onde podemos armazenar dados coletados sobre o alvo:

Antes de iniciar o comando, é sempre uma boa prática criar uma pasta onde podemos armazenar dados coletados sobre o alvo:

root@kali:~# mkdir NIST

root@kali:~# cd NIST

root@kali:~/NIST#

Então, podemos iniciar a pesquisa e desta vez usamos "-b all" que colhem informações usando o Google, servidor de chaves PGP, Bing e Exalead:

root@kali:~/NIST# theharvester -d nist.gov -b all -l 100 -v -f results.html

........................................................................

[+] Saving files...

Files saved!

Se os arquivos estão corretamente guardados, recebemos a mensagem "Arquivos salvos!" E os encontramos dentro da nossa pasta atual:

root@kali:~/NIST# ls

results.xml results.html

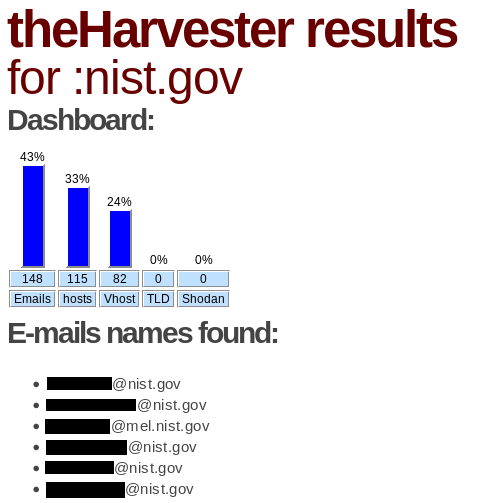

Conforme mostrado na imagem acima, obtemos um bom gráfico que informa a porcentagem de dados coletados para cada parte de categoria de nossa pesquisa: e-mails, hosts e hosts virtuais. Depois disso, obtemos apenas uma lista de todos os elementos para cada categoria (apenas algumas linhas são exibidas aqui).

Mesmo que estes sejam os parâmetros que eu uso mais, sinta-se livre para jogar com os outros.

Conclusões

OHarvester é uma ferramenta valiosa para o OSINT que permite descobrir rapidamente uma boa quantidade de dados, especialmente endereços de e-mail. Lembre-se de que você precisa verificar informações: por exemplo, pode ser que um empregador não esteja trabalhando mais em uma determinada empresa, mas seu endereço de e-mail ainda está presente na web e assim será devolvido nos resultados.

As ferramentas automáticas são úteis, mas ainda assim as suas saídas precisam ser gerenciadas e interpretadas corretamente.

As ferramentas automáticas são úteis, mas ainda assim as suas saídas precisam ser gerenciadas e interpretadas corretamente.

Inteligência de Fonte Aberta com o Harvester

![Inteligência de Fonte Aberta com o Harvester]() Reviewed by 0x000216

on

Wednesday, November 08, 2017

Rating: 5

Reviewed by 0x000216

on

Wednesday, November 08, 2017

Rating: 5

![[Scythe Framework] Harvest Profile Id And Email](https://i.ytimg.com/vi/mM_A5f03Jpw/default.jpg)