Firewall para WEB, WAF !!!! cositas...

Todos, o "casi todos" tenemos un firewall en nuestras empresas... algunos tenemos un IDS como el cerdito rosita, para detectar comportamientos anómalos en nuestra red. Si tenemos un servidor web, casi seguro que tendremos el firewall abierto en el puerto 80 y el 443, entonces que !!! El IDS suele estar configurado para procesar los paquetes de nuestra red, pero suele ser lento el proceso de lectura de HTTP, y un poco mas si va sobre SSL.

Como protegemos nuestras web´s de los tán conocidos ataques de SqlI, XSS y demás?, Pues con un firewall specífico de aplicaciones web :-) ( aquí el que no encuentra solución a sus problemas es porque no quiere, no lee, o no paga xD ).

Pueden ser Hardware o Software, desplegada como un dispositivo de red, o un modulo en el propio servidor ( famoso modsecurity para Apache).

Las principales funciones de un WAF, para mi son:

BASICO que le peguéis un repaso a Web Application Firewall Evaluation Criteria para tener un vistazo rápido al panorama WAF.

Otra charla muy buena, de la mano de OWASP sobre el asunto está disponible just here. Del mismo autor que la herramienta Wafwoof.

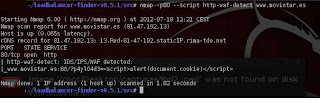

Ubicación en Backtrack y la compleja linea de comandos de uso:

Como siempre, soy un loco de NMAP, y si nmap me lo da, por qué no usarlo?

nmap -p80 --script http-waf-detect dominio/ip.

Otro día nos podemos meter a instalar alguno, con las típicas reglas que se recomiendan, y probamos a hackearlo xD.

Gracias por leerme, como siempre.

Como protegemos nuestras web´s de los tán conocidos ataques de SqlI, XSS y demás?, Pues con un firewall specífico de aplicaciones web :-) ( aquí el que no encuentra solución a sus problemas es porque no quiere, no lee, o no paga xD ).

Pueden ser Hardware o Software, desplegada como un dispositivo de red, o un modulo en el propio servidor ( famoso modsecurity para Apache).

Las principales funciones de un WAF, para mi son:

- Unificación de log´s entre varios servidores.

- Bloqueo de url´s origen o incluso Ip´s.

- Protección clásica mediante reglas de los típicos ataques web ( la palabra Select debe estar permitida en url´s en tu aplicación????' o UNION ???? ).

- Parcheado virtual de servidores, definiendo en el WAF las reglas de filtrado, en vez de parchear directamente el core del servidor o modulo.

BASICO que le peguéis un repaso a Web Application Firewall Evaluation Criteria para tener un vistazo rápido al panorama WAF.

Otra charla muy buena, de la mano de OWASP sobre el asunto está disponible just here. Del mismo autor que la herramienta Wafwoof.

Ubicación en Backtrack y la compleja linea de comandos de uso:

Como siempre, soy un loco de NMAP, y si nmap me lo da, por qué no usarlo?

nmap -p80 --script http-waf-detect dominio/ip.

Otro día nos podemos meter a instalar alguno, con las típicas reglas que se recomiendan, y probamos a hackearlo xD.

Gracias por leerme, como siempre.