Montaje de un RAT Poison Ivy

Cada vez se oye mas hablar de botnets y de infecciones a gran escala, pues hoy vamos a aprender como se monta una de estas pero de juguete. Rat son las siglas de Remote Administration Tool y es una herramienta con la que infectar y controlar de manera gráfica a todas nuestras victimas.

Descripción: Vamos a tener un RAT (atacante) y una victima en una red. El objetivo es infectarlo y ver las posibilidades que ofrece el RAT para una post-explotación.

Montaje y configuración de Maquinas.

Atacante: 192.168.1.128 (Roja)

Victima: 192.168.1.129 (Azul)

Descargar Poison Ivy en la pagina del autor.

Descargar Poison Ivy en la pagina del autor.

Atacante:

Vamos a extraer el comprimido con el que lo extraeremos al escritorio y después configuramos un servidor en file > New Server

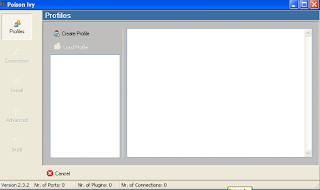

Creamos un perfil

Configuramos el DNS/port con el Lhost (atacante): 192.168.1.128

Activaremos "Start on system startup" para que se ejecute cuando se inicie el sistema y generamos una key ActiveX Random.

Señalamos "Copy file" y escribimos el nombre del archivo de como queremos llamarlo y seleccionamos que se guarde en el sistema de archivos de Windows.

Inject server into the default browser y persistence, es para que todo la comunicación vaya por el navegador, lo que quiere decir que lo mandaremos por el puerto 80, lo que hara saltarse los firewalls de entrada y no necesitaremos abrir puertos.

El keylogger captura todas las pulsaciones de teclado de la victima.

Y le damos a generar! El nombre que pongamos es importante en el caso de que no lo queramos bindear (fusionar) en otro archivo.

Usando un poco de ingeniería social buscaremos un nombre para el archivo que lo haga delicioso y que no se resista

a clickar. Yo usare crack_mega_premium.exe

Y ahora configuramos el cliente, es decir, nosotros. Con el fin de escuchar las peticiones que hacen los servidores (infectados)

Una vez que la victima intente abrir el archivo, activara en segundo plano la conexión hasta nuestro sistema y ya tendremos acceso hasta que el proceso termine, el usuario cierre sesión o apague/reinicie el equipo.

Como vemos en el log. Hemos conseguido establecer conexión.

Ejecutaremos una Shell remota para movernos por el sistema de archivos de la victima.

Realizamos una captura de pantalla, en la captura se observa el resultado del comando netstat (que permite ver que conexiones tiene el sistema al exterior, y se ve la que vincula al atacante con la victima.

Componentes hardware del sistema.

Ahora solo teneis que ir probando la herramienta y jugando con sus posibilidades.

Para mejorar el envió de este troyano se hubiera podido ofuscar el código, hay encoders que su función es empaquetar en muchos archivos parte del troyano y otro tipo que dificulta la lectura de código del troyano a los antimalware.

Y como no como bindearlo con otro archivo para que sea un verdadero troyano! Consulta aqui para bindearlo.