Analisando APK arquivos MobSF

O processo de análise de múltiplos arquivos APK pode ser bastante repetitivo para pesquisador malware, especialmente considerando o grande número de amostras que é diária. Embora cada um tem um método único de análise, certas tarefas devem ser feito mais cedo ou mais tarde, seja para identificar as actividades de exportação ou provedores de conteúdo , captura de tráfego de rede ou cordas desofuscar, entre outros.

Felizmente, não são inúmeras ferramentas que visam a simplificar este processo; antes que nós demos uma olhada em um deles, AppMon , e esta semana que vai trabalhar para tentar outra ferramenta chamada MobSF (Framework Mobile Security). É um ambiente de análise de malware multiplataforma, capaz de desvendar rapidamente a essência do analista APK para mostrar uma imagem daquilo a que ele enfrenta.

O que é a ferramenta?

MobSF é um ambiente de análise completa inclui funcionalidade para executar testes estáticos e dinâmicos. Nós podemos baixar a versão mais recente da aplicação do Github e instruções para a instalação são claramente detalhados na documentação do projeto, não vamos debruçar sobre eles ao longo deste artigo.

A ferramenta pode ser usada para analisar executável Android ( APK ), iOS ( IPA ) e Windows Mobile ( aprox ), bem como arquivos de código fonte embalados ZIP . No âmbito desta publicação, que irá concentrar-se na análise estática de um APK.

Mãos à obra!

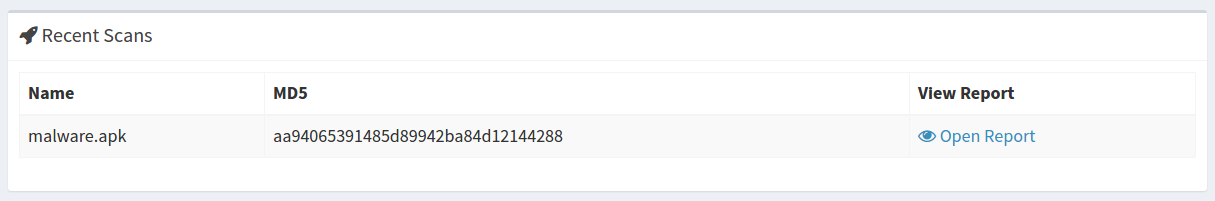

Uma vez que você tenha concluído a preparação de o ambiente de trabalho e lançou servidor MobSF, nós vai encontrar uma interface web que nos convida para iniciar o sistema carregar o arquivo que deseja para analisar. Desta vez, vamos utilizar uma amostra de malware identificado pelo ESET como Android / Crosate.O .

Depois de fechar a análise estática, MobSF uma interface semelhante vai nos mostrar o que você pode ver na imagem abaixo, destacando algumas características das características da amostra e código.

Um menu desdobrável nos permitem navegar rapidamente entre as diferentes secções da análise, enquanto a barra superior pode acessar a lista de todas as análises realizadas anteriormente pela ferramenta.

Os resultados da análise estática são classificados nas seguintes seções:

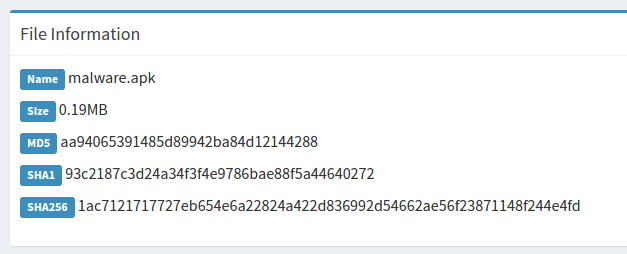

- Informações sobre o arquivo um resumo das suas características mais marcantes, o que irá permitir a identificação posterior nos mostrar:. Entre eles estão o nome da amostra, o seu tamanho e hashes resultados de diferentes funções hash (MD5, SHA1, SHA256).

- Informações do aplicativo: aqui encontrar detalhes sobre a aplicação na maior parte obtida a partir do manifesto do Android, como o nome do pacote, o nome da classe da atividade principal a ser lançado pelo laucher e atributos relativos aos requisitos da plataforma para o qual o aplicativo foi desenvolvido.

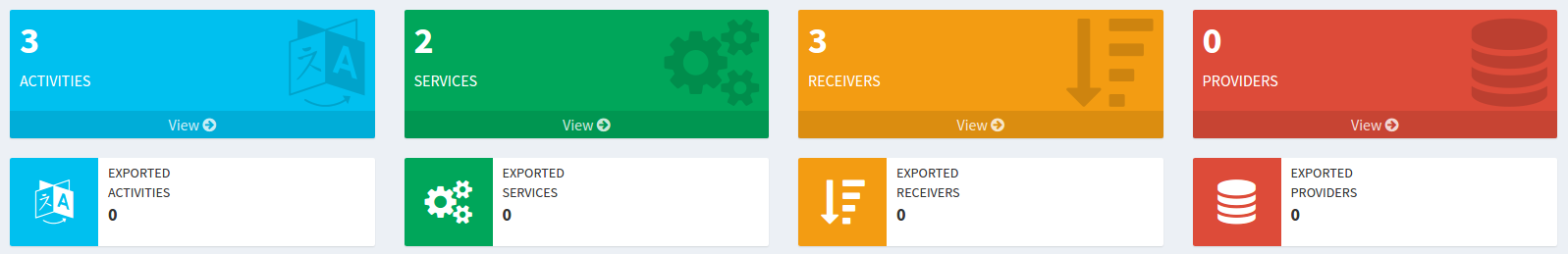

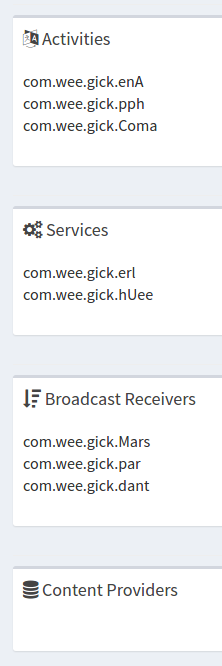

- elementos vulneráveis possíveis em seguida, encontrar quatro caixas na tela resumindo-nos informações sobre as actividades, serviços, receptores tentativas e provedores de conteúdo, indicando quantos deles são exportados. A identificação destes quatro elementos é um passo de rotina em qualquer processo de análise de malware ou pentesting aplicação, uma vez que irá permitir-nos não só para saber o comportamento do aplicativo, mas também prever possíveis pontos de operação.

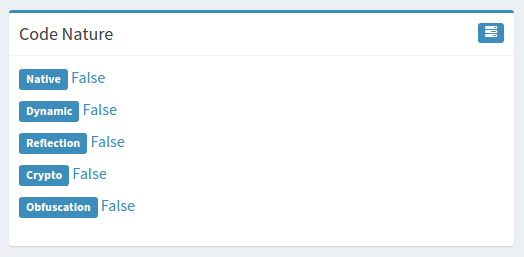

- Natureza do código: Esta seção é muito interessante porque permite-nos a determinar como é complexa a amostra a ser analisada, pode determinar se você executar código nativo, se você executar o carregamento dinâmico de código, se você usar métodos de reflexão, se ele tem qualquer função criptografia ou se o código é ofuscado.

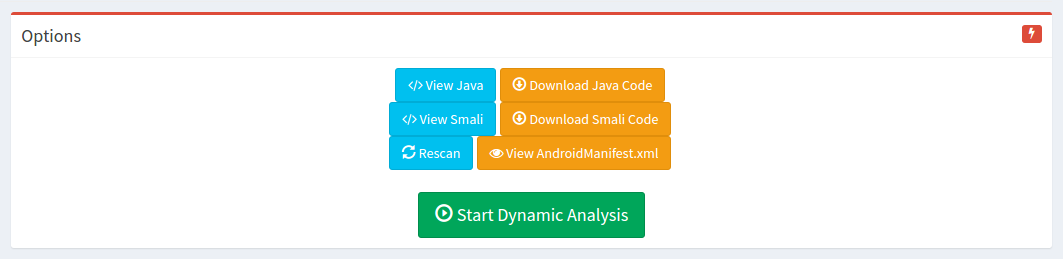

- Análise do código compilado: entre as opções para análise de código fonte, MobSF permite-nos para acessar uma lista de classes Java em ambos os formatos e smali, e também o arquivo de manifesto. Em adição, não são duas opções: uma para digitalizar a amostra de novo e de novo para iniciar a sua análise dinâmica.

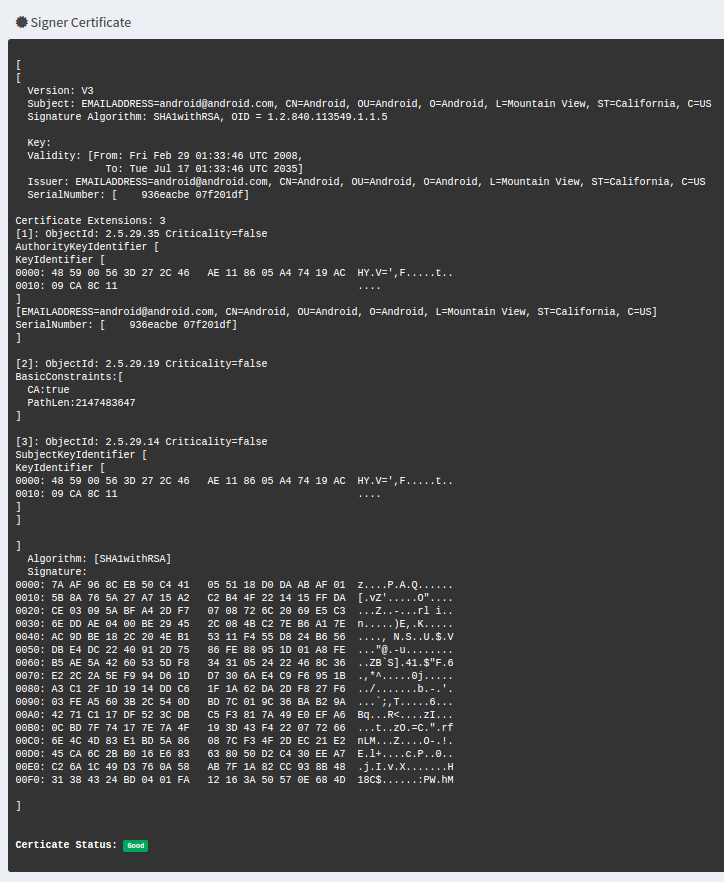

- certificado de informação certificado de análise de um APK pode produzir informações muito interessantes a respeito de quem desenvolveu o aplicativo e que outras amostras maliciosos encontrados com o mesmo certificado e podem usar seu ID para pesquisar plataformas como Koodous .

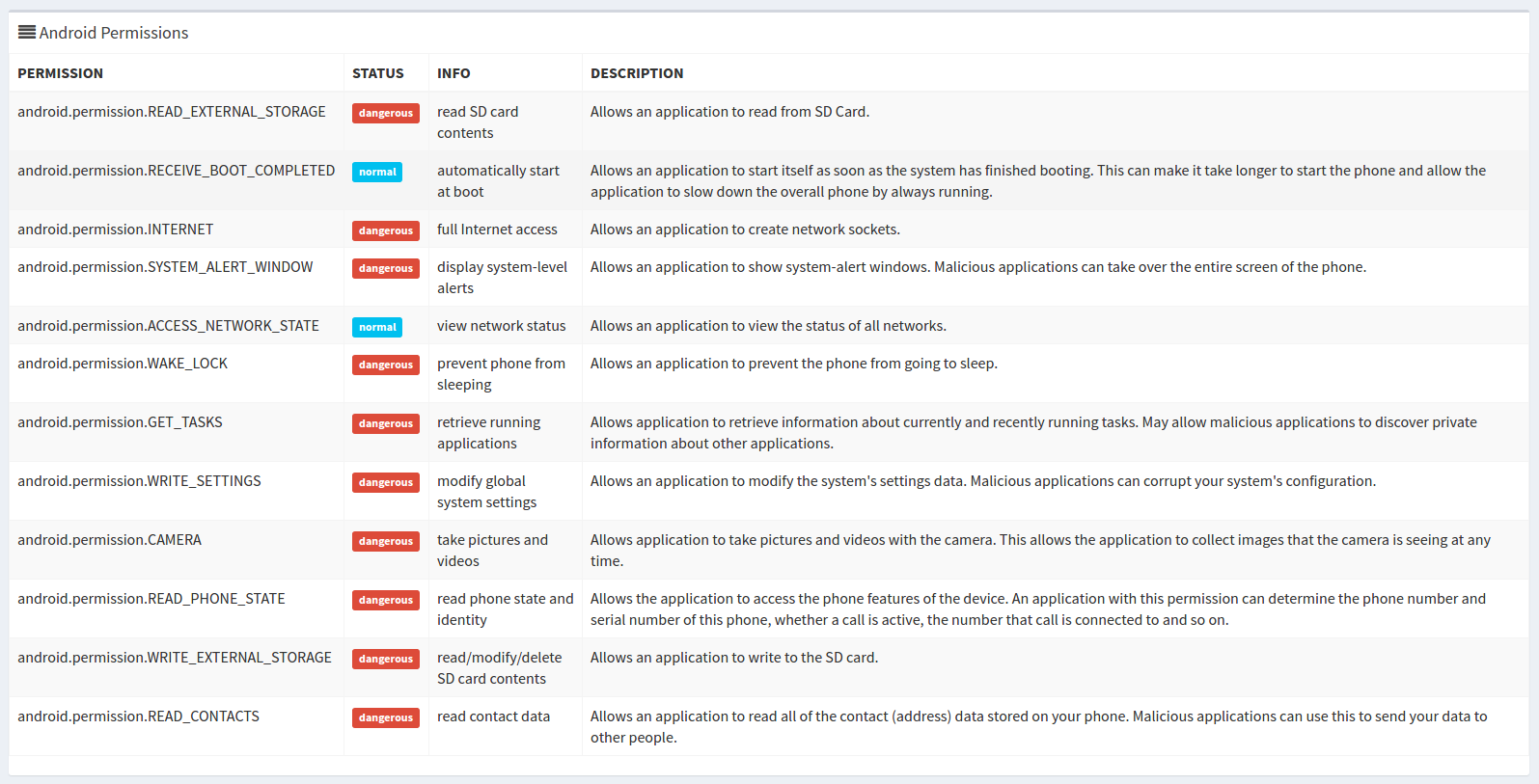

- Lista de permissões: nesta seção, veremos uma lista de permissões declarados no manifesto do aplicativo, juntamente com uma descrição do mesmo e uma categorização de acordo com o perigo que pode representar para o sistema para acessar informações sensíveis ou funcionalidade.

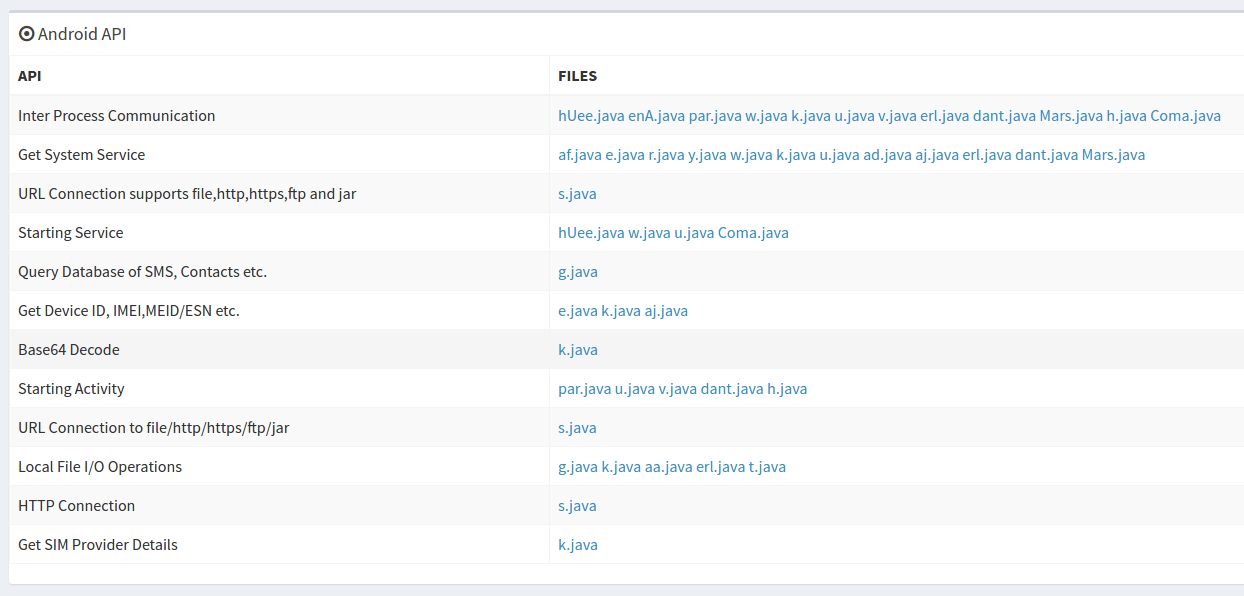

- API Android: Esta seção é muito útil para um analista, pois permite identificar rapidamente quais as funções API são sistema de acesso, em cada classe de aplicação. Assim, ele é muito fácil de identificar qual a função de cada classe e podemos nos concentrar no que realmente nos interessa.

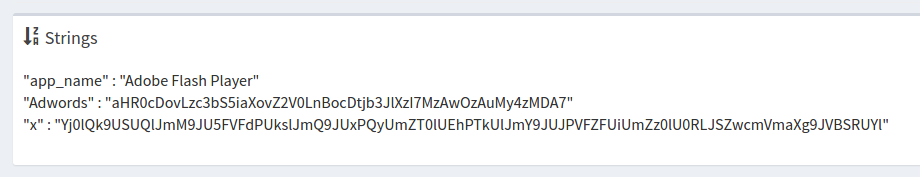

- segurança extra: em adição às secções discutidos acima, nós achamos outras categorias com detalhes de elementos a ser considerado em qualquer análise. Por exemplo, podemos ver uma seção que especifica em pormenor quais as actividades, os serviços são receptores de radiodifusão e fornecedores de conteúdos indicados no pedido, ou pode acessar uma lista de strings encontrados no código fonte.

Em breve ...

Durante todo este post foi realizada uma análise estática com MobSF APK detalhando o mais importante que esta ferramenta nos deu informações. Uma vez que a funcionalidade deste quadro é bastante extensa, vamos continuar com a análise dinâmica da aplicação em futuras publicações.

Não o perca!

Créditos de imagem: © robert Voors / Flickr