Inteligência de ameaças e ransomware

Ameaça a inteligência é um grande guia para responder à evolução contínua vemos atacantes passando hoje como parte de seus esquemas criminosos. Simplificando, através da compreensão dos tipos de ataques seus pares e parceiros estão experimentando, você pode aprender sobre o que você deve procurar na sua rede e em seus sistemas de informação.

Ele pode acontecer com você!

Lembro-me de um caso específico em que eu estava trabalhando com uma equipe que tinha recebido uma série de novos domínios associados a um pedaço de malware que foi alvo dispositivos de ponto-de-venda (POS). A equipe inicialmente ignorou os indicadores, porque, eles não têm dispositivos de POS em sua rede. No entanto, por um capricho, fizemos uma varredura através dos registos de proxy e encontrou alguns sistemas na sede comunicar com esses domínios e, mais especificamente esses URLs. Depois de rastrear o chão, e isolar os dispositivos em uma VLAN sujo, fomos dar uma olhada. Eles não têm quaisquer dispositivos de POS instalados, o que era bom, mas eles têm alguns quiosques foram construindo para cabines de informações pop-up que estavam sendo testadas no departamento de marketing, e esses quiosques foram executando o mesmo sistema operacional como muitos sistemas de POS populares do dia. Tinha estes sido comprometida, todas as informações recolhidas nas feiras teria sido empurrados para a direita fora para os atacantes.

A maioria dos extorsionários digitais grupos cobertor de empresas similares para extrair os resgates através de um sistema baseado no medo que lhes permite aumentar os seus pedidos de resgate ao longo do tempo, antes de passar para o próximo conjunto de metas. Isso é porque eles muitas vezes compartilham semelhanças em aplicativos e plataformas, portanto, tornando mais fácil para obter mais alvos.

Obter boletim de segurança semanal de O'Reilly

Através da construção de círculos de compartilhamento de informações confiáveis, você pode tanto dar e receber informações dos seus pares da indústria, que é anônima e fornece dados de meta sólidos úteis na detecção dos indicadores de um ataque.

Compreender os métodos de entrega mais atrasados

A maioria ransomware requer apenas uma coisa para agir em seu interação do usuário final da rede. Um invasor pode criar um único e-mail com um link malicioso ou anexo e enviar 100.000 e-mails na esperança de que eles obtêm uma taxa de click-through 1%.

Vamos fazer a matemática sobre este realmente rápido: 500.000 e-mails com uma taxa de click-through de 1% significa 5.000 infecções potenciais. Segundo a Microsoft, em 2014, 23% dos computadores conectados à Internet foram desprotegidas. 1 Isto significa que, dos 5.000 cliques, 1.150 infecções potenciais iria ocorrer. De acordo com o mais recente relatório da Symantec, o pedido média resgate é de US $ 679. 2 Cerca de 50% das pessoas vão pagar o resgate, o que significa uma tomada de US $ 390.425 por a campanha de e-mail. Dado que o investimento para começar é mínimo, como observado no Capítulo 4, estamos falando de qualquer lugar de 500-2.000% ROI. Imagine receber esse tipo de retorno em um estoque com um investimento limitado em tempo e dinheiro. É certamente melhor do que roubar bancos! Estes número são um pouco datada, mas você começa o ponto.

Uma vez que o principal meio para a difusão destes é via e-mail, os criminosos digitais usará os nomes e logotipos de organizações bem conhecidas ao criar seus e-mails fraudulentos. Isto irá aumentar a probabilidade de um usuário de confiar no e-mail e clique no link. Você deve suspeitar de e-mails de empresas de transporte, serviços postais, e semelhantes, que exigem que você baixar um arquivo para confirmar o recebimento de um item ou para seguir um link para rastrear o item. Outro método comum é declaração de imposto de spam usando logotipos comuns e informações pessoais para fazer as pessoas pensarem que eles estão recebendo um reembolso ou estão sendo auditados. Outro método vimos ganhando força é factura spam e recompensas do cartão de crédito spam.

Os anexos mais comuns usam PDFs, mas no início de 2016, foi observado um aumento em arquivos de script do Windows (FSM) como um meio para contornar os filtros de e-mail tradicional. Esses arquivos FSM são lançados em um sistema Windows apenas como um executável. Eles são frequentemente incluídos em pastas zipadas que aparecem para conter um documento do Word. Uma vez que este arquivo compactado é extraído, a execução FSM ocorre eo ransomware, uma vez instalado. Arquivos JavaScript também são posando como .doc arquivos, bem como, o que contribui para ransomware que é potencialmente executável em uma série de plataformas, e não simplesmente computadores Windows, mas caixas de Macs e Linux também.

À medida que mais pessoas se tornam conscientes e eficaz em bloquear esses tipos de arquivos, os criminosos vão se deslocar para outras técnicas e tipos de arquivo.

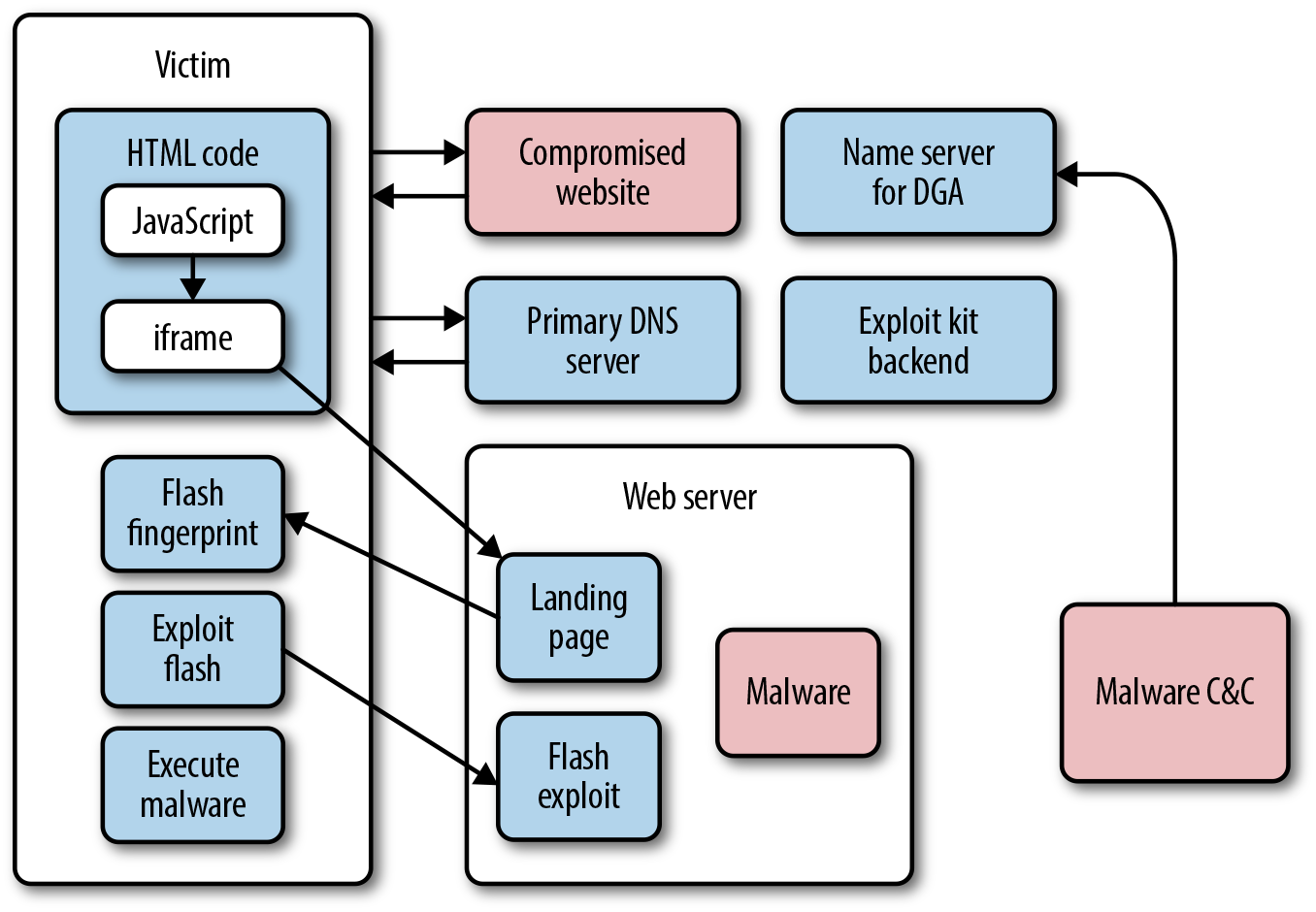

Um dos outros métodos comuns de infecção é através de kits de exploração como o Neutrino ou Angler kits de exploração (ver Figura 1-1 ). Exploram kits são uma maneira que os criminosos entregar malware através de redes malvertisement.

Figura 1-1. Uma visão geral do Neutrino explorar kit

O Neutrino explorar obras kit através de várias camadas de avaliação de um sistema e exploração de vulnerabilidades nos aplicativos instalados:

Um usuário final irá navegar através de um servidor web que tenha sido comprometido.

O servidor web vai fazer contato com a infra-estrutura Neutrino para executar uma variedade de cheques para CVE2014-892, etc., e, em seguida, usará o resultado destas verificações para gerar um JavaScript malicioso. Dentro deste JavaScript existem URLs que são gerados dinamicamente pelo sistema de back-end usando DGAS.

O navegador do cliente irá processar e decodificar esse JavaScript malicioso. Este script valida um número de configurações do lado do cliente, incluindo a versão do navegador. Se a versão do navegador corresponde a um que é explorável pelas ferramentas do criminoso, um cookie será descartado no dispositivo vítima e uma iframetag será processado do lado do cliente.

A iframetag faz com que o navegador para gerar outra solicitação para uma URL que leva à página de destino kit Neutrino.

Uma vez que a vítima cai na página kit Neutrino, uma marca de objeto é entregue ao navegador do cliente, o que fará com que o cliente para carregar Flash player e usá-lo para jogar um SWF específico.

O navegador aceita a instrução e baixa o SWF.

Adobe Flash desempenha as vulnerabilidades de arquivo e explora baixados, incluindo:

CVE-2013-2551

CVE-2014-6332

CVE-2015-2419

CVE-2014-0569

CVE-2015-7645

Se a exploração for bem sucedida, o ransomware irá baixar e iniciar o seu processo de execução.

Nota

Recursos adicionais Neutrino

Para mais informações sobre o Neutrino explorar kit, ver análise detalhada de Luis Rocha .

Usando os últimos indicadores de rede

Ao pesquisar corretamente todos os métodos de entrega, muitos dos quais estão descritos na Parte III deste livro, sobre as grandes famílias de ransomware, você pode obter um entendimento básico dos indicadores de rede você deve começar a procurar. Compreender a natureza das comunicações entre as várias famílias de ransomware e seu canal-comando e controle vai ajudar você a entender melhor o que a infecção que você tem e se existem medidas contra você pode implantar. Além disso, aproveitando-se esses indicadores, pode potencialmente impedir a disseminação da infecção para outros sistemas.

Por exemplo, a Aliança ameaça cibernética tem uma lista de IPs e URLs associadas aos canais de comando e controle usados em campanhas CryptoWall (ver Tabela 1-1 ). Esta informação é extremamente útil porque você pode usar esta informação para bloquear a comunicação de e para os IPs e domínios quando você está tentando interromper as trocas de chaves. Tenha em mente que os dados estão em fluxo constante.

Tabela 1-1. -Canais de comando e controle associados a um único SHA256

País IP URL Data Primeiro Visto

Brasil 186.202.127.240 http://conectcon.com/evYR0G.php 2015/12/25

China 118.193.164.218 http://damozhai.com/aJPK4y.php 2015/12/25

França 51.254.207.61 http://naimselmonaj.com/QoYx31.php 2015/12/25

França 51.254.207.181 http://zemamranews.com/jxke9u.php 2015/12/25

França 91.216.107.152 http://abenorbenin.com/jcMISv.php 2015/12/25

França 193.37.145.25 http://tmp3malinium.com/7DSCmu.php 2015/12/25

França 193.37.145.75 http://engagedforpeace.org/R4uGnH.php 2015/12/25

França 193.37.145.133 http://ipanema-penthouse.com/lxUs6S.php 2015/12/25

Alemanha 185.15.244.81 http://sudatrain.net/De1uQF.php 2015/12/25

Índia 43.225.55.90 http://meaarts.com/bMUmqv.php 2015/12/25

Índia 103.21.59.171 http://rationwalaaa.com/QOPYrs.php 2015/12/25

Índia 103.21.59.171 http://safepeace.com/_QXEd6.php 2015/12/25

Índia 103.21.59.171 http://sparshsewa.com/5a8CTM.php 2015/12/25

Índia 103.21.59.171 http://spideragroscience.com/cWo1T2.php 2015/12/25

Índia 111.118.215.210 http://icanconsultancy.org/nm9Eul.php 2015/12/25

Indonésia 103.23.22.248 http://handmade.co.id/m2MEnC.php 2015/12/25

Japão 183.90.232.29 http://immigrating.xsrv.jp/5OUAvK.php 2015/12/25

países Baixos 185.63.252.62 http://primemovies.net/z6Hfan.php 2015/12/25

Rússia 78.110.50.124 http://asistent.su/F3eRnj.php 2015/12/25

Rússia 90.156.201.70 http://noblevisage.com/2qs9Rr.php 2015/12/25

Rússia 195.208.1.155 http://pretor.su/ZLoNyf.php 2015/12/25

Rússia 195.208.1.155 http: //xn--e1asbeck.xn--p1ai/7xSCFU.php 2015/12/25

Espanha 185.86.210.42 http://descargar-facebook-messenger.com/UjZHsJ.php 2015/12/25

Peru 94.73.147.150 http://snocmobilya.com/XqDZ4I.php 2015/12/25

Peru 94.73.151.78 http://sadefuar.com/xdqHcr.php 2015/12/25

Ucrânia 176.114.1.110 http://reanimator-service.com/Y1U5s7.php 2015/12/25

Estados Unidos 63.135.124.25 http://suttonfarms.net/gqd1aw.php 2015/12/25

Estados Unidos 69.73.182.77 http://konstructmarketing.com/Ml63Pu.php 2015/12/25

Estados Unidos 104.28.17.110 http://vlsex.net/O4vH1A.php 2015/12/25

Estados Unidos 104.218.54.211 http://bookstower.com/bmrWeQ.php 2015/12/25

Estados Unidos 173.233.76.118 http://droidmaza.com/eHViNt.php 2015/12/25

Estados Unidos 192.169.57.44 http://therealdiehls.com/K3_J96.php 2015/12/25

Estados Unidos 192.185.35.88 http://forexinsuracembard.com/j97S0E.php 2015/12/25

Estados Unidos 205.144.171.80 http://centroinformativoviral.com/k6dYbZ.php 2015/12/25

Estados Unidos 208.91.199.77 http://befitster.com/Bfv30s.php 2015/12/25

Estados Unidos 209.54.52.223 http://tamazawatokuichiro.com/TkCs3y.php 2015/12/25

Vietnã 112.78.2.45 http://nobilighting.com/eX8yjr.php 2015/12/25

Através da criação de medidas pró-ativas em seus servidores DNS, firewalls e proxies e evitando comunicações, ou resolução para, os endereços IP e URLs, você pode bloquear os canais de comunicação e interromper a cadeia de destruição associada com o ransomware.

Indicadores de rede adicionais para procurar que irá ajudá-lo a subir na cadeia de destruição incluem anexo de email e linhas de assunto. 3

Digitar Indicador

Assunto do email ATENÇÃO: Invoice_J- <8 dígitos>

filename anexo invoice_J- <8 dígitos> .doc

Cada tipo de indicador tem uma finalidade específica na interrupção da cadeia de eventos que levam à infecção e, finalmente, extorsão. Coletando linhas, nomes de arquivos e hashes de arquivos sujeitos conhecidos irá ajudá-lo a evitar o comprometimento inicial. Ao bloquear esses arquivos no gateway SMTP, verificando todos os arquivos de entrada, e impedindo macros de ser executável em seus dispositivos de ponto final que está a tomar o primeiro passo na prevenção.

O próximo lugar para interromper as comunicações está nas comunicações de comando e controle de saída, aproveitando os canais utilizados para o redirecionamento para sites malspam e canais de-comando e controle conhecidos. Na Figura 1-2 , você verá amostras de tráfego da variante Zepto de Locky, este tráfego é o tipo de comunicações de rede que você deve olhar para interromper. 4

Figura 1-2. Tráfego da variante Zepto de Locky

No entanto, a compilação, manutenção e actualização das listas de canais C2 conhecidos em suas várias tecnologias é uma tarefa horrível, como não há um único repositório para todas as comunicações de rede com todos os ransomware canal de comando e controle conhecido, linha de assunto de e-mail, SHA256 hash e nome do arquivo anexo. Isto significa que você precisa para desenvolver práticas que alavancam múltiplas fontes de inteligência e extraí-lo para um sistema pelo qual você pode visualizar os indicadores de uma forma significativa. Você também deve começar a procurar padrões nos dados, bem como desenvolver uma melhor compreensão das fontes mais fáceis de esta informação. Você vai descobrir que há uma série de novos (e estabelecidas) vendedores na plataforma de inteligência de ameaças chamada (TIP) abordagem baseada em análise de inteligência no mercado. Cada uma das plataformas tem pontos fortes e fracos, e embora nós estamos falando sobre eles, em geral, a sua investigação sobre as plataformas é o melhor feito pela equipe que vai trabalhar com a plataforma diretamente. Anomali, ThreatQ e ThreatConnect são alguns dos fornecedores lá fora, dicas de marketing que não só irá correlacionar os dados de código aberto, de lugares como o CTA, Zeus Tracker, e similares, mas também irá integrar com muitos do código fechado ou prémio feeds, como os do FS-ISAC, Retail-ISAC, Symantec, FireEye, e McAfee.

Detectar os indicadores comportamentais Últimas

Os outros indicadores de que você precisa para se preocupar são indicadores baseados em comportamento. Com base em sua compreensão do comportamento do usuário, você pode interceptar atividades associadas com uma determinada variante ransomware e parar as atividades destrutivas que eles tentam.

Figura 1-3 mostra como CryptXXX utiliza múltiplos processos para modificar o arquivo e prestar atenção para o comportamento do sistema anormal que interrompe e reinicia a criptografia se você está tentando detectar criptografia básica em um sistema usando a digitalização e processos tradicionais métodos de análise. 5 Isso significa que você precisa para avaliar os logs de processo para determinar a história dos processos no sistema infectado e olhar para este tipo de comportamento, que é ostensivamente uma meta-análise dos processos no sistema.

Ao olhar para o comportamento dos processos em seus sistemas de usuários finais, você pode determinar login e e acesso a recursos tentativas e usar essas informações para determinar se um sistema foi comprometido, como o compromisso está a tentar atravessar a rede, e de que maneira ele está tentando entrar em contato com unidades de rede ou arquivos para iniciar o processo de criptografia.

Figura 1-3. Comportamentos processo CryptXXX

Baseline de comportamentos de seus usuários é como você desenvolver este entendimento. Primeiro, você precisa saber quem tem acesso a quais recursos específicos em sua rede. Ao aproveitar os recursos da política de grupo do Windows, você pode determinar quais sistemas têm acesso a quais recursos e quando esses recursos são acessadas. Além disso, no perfil de cada usuário, você pode definir o horário de trabalho da linha de base e então comparar essas linhas de base para o comportamento em tempo real. Ao coletar essas métricas ao longo do tempo e comparar continuamente os resultados de sua coleção para as linhas de base estabelecidas, você será capaz de identificar valores atípicos. Estes tornam-se pontos de investigação para análise posterior. Produtos como Darktrace Threat Visualizer irá ajudá-lo a identificar esses valores discrepantes e automaticamente responder a essas mudanças.

O comportamento do usuário Analytics

Este tipo de detecção é formalmente conhecido como análise de comportamento do usuário (UBA) e é uma área de foco na indústria da segurança cibernética, em particular no domínio da ameaça interna. UBA é uma maneira original para detectar, alertar e, possivelmente, bloquear um ataque ransomware. Em vez de olhar para comportamentos específicos, UBA depende de determinar o que é fora do comum para um determinado sistema ou rede. Por exemplo, é incomum para um aplicativo para acessar todos os arquivos em um sistema em rápida sucessão, mas isso não significa que esse comportamento não acontece. Poderia ser um programa de backup acessar esses arquivos. UBA olha não só o comportamento mas o comportamento no contexto de que a estação de trabalho específica. Se o programa de backup acessa todos os arquivos fora do horário comercial todos os dias, mas se este arquivo está acessando todos os arquivos às 11:34 am, que deve ser marcada.

Ao pesquisar por comportamento anômalo específico para esse sistema ou de rede, sistemas de detecção de UBA pode identificar o comportamento que está fora da norma de uma forma estatisticamente significativa. Um usuário pode visitar 10 sites diferentes durante a sua pausa para o almoço na maioria dos dias, mas durante fantasy football projecto período, esse número salta para 25, o que é um comportamento incomum, mas não indica necessariamente uma ameaça. Por outro lado, se o usuário visita o mesmo site 50 vezes no espaço de uma hora, que deve ser sinalizado.

No final, UBA constrói perfis de usuários específicos e pode denunciar desvios que são estatisticamente significativos. Porque ransomware faz com que os sistemas se comportar de forma anormal, sistemas UBA tem uma chance melhor do que um monte de outras ferramentas de detecção e alerta sobre as estirpes novas ou desconhecidas de ransomware segurança.

Resumo

inteligência de ameaças devem ser recolhidas a partir de uma variedade de fontes. Você também deve saber a sua rede e os utilizadores sobre ele, a fim de identificar o comportamento anormal. Aplicando estes indicadores ajuda a minimizar os efeitos de um ataque e, em alguns casos, impedir ataques completamente.

https://www.oreilly.com/learning/threat-intelligence-and-ransomware