New Stegano Exploit Kit Oculta Código Malvertising em pixels da imagem

Nos últimos dois meses, um novo exploit kit vem servindo código malicioso escondido nos pixels de banners através de uma campanha de publicidade maliciosa que tem sido ativa em vários sites de alto perfil.

Descoberto por pesquisadores de segurança da ESET, este novo exploit kit é nomeado Stegano , da palavra esteganografia, que é uma técnica de esconder o conteúdo dentro de outros arquivos.

Neste cenário específico, os operadores de campanha malvertising escondeu código malicioso dentro de imagens PNG utilizados para banners.

Crooks escondeu código malicioso um RGBA valor de alfa-transparência de um pixel

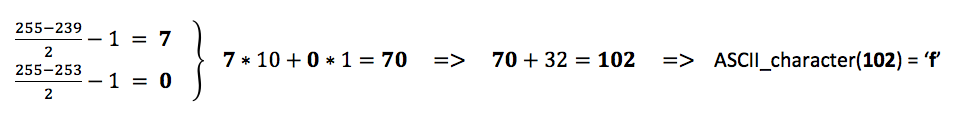

Os bandidos levaram uma imagem PNG e alterou o valor de transparência de vários pixels. Eles, então, embalados a imagem modificada como um anúncio, por que eles compraram de anúncios exibe em vários sites de alto perfil.

Uma vez que um grande número de redes de publicidade permitem que os anunciantes para entregar código JavaScript com seus anúncios, os bandidos também incluiu código JS que iria analisar a imagem, extrair os valores de transparência de pixels, e usando uma fórmula matemática, converter esses valores em um personagem.

Desde imagens têm milhões de pixels, bandidos tiveram todo o espaço que precisavam para embalar código malicioso dentro de uma foto PNG.

Apenas os usuários do Internet Explorer alvo

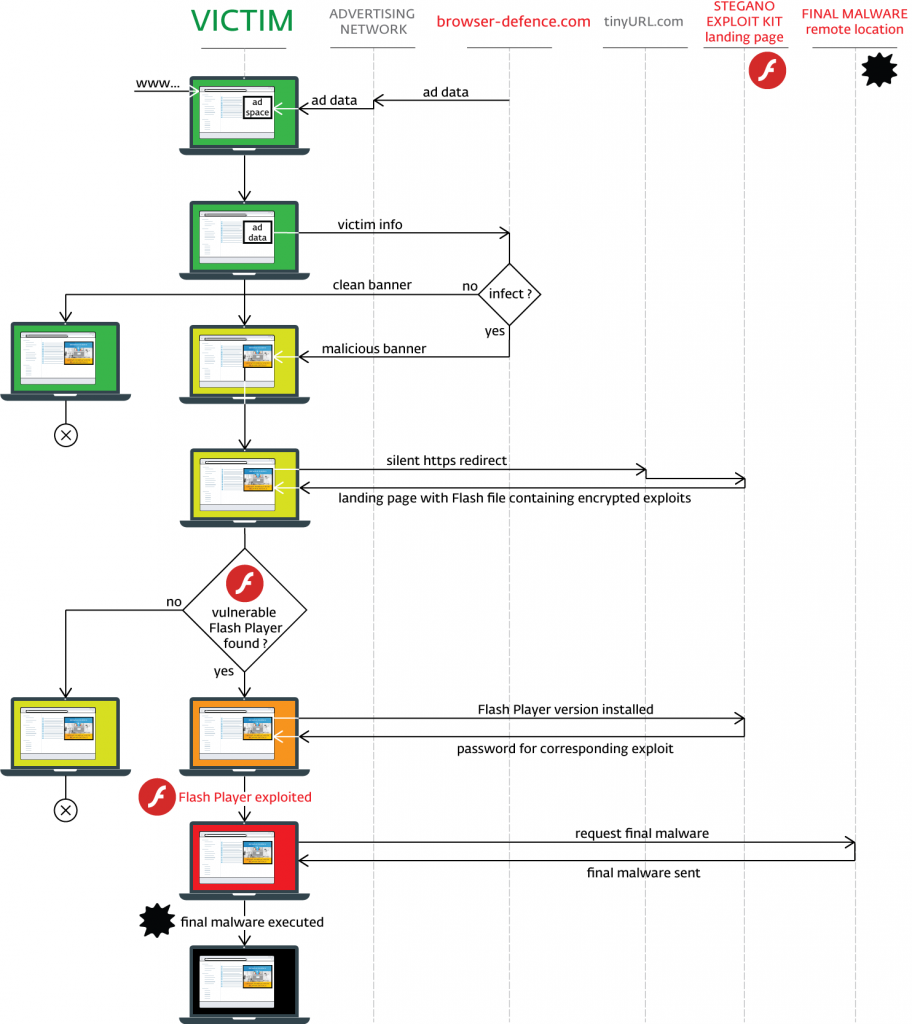

Quando extraído, este código malicioso seria redirecionar o usuário para um intermediário ULR, chamado portão, onde o servidor host iria filtrar os usuários.

Este servidor só iria aceitar conexões de usuários do Internet Explorer. A razão é que o portão seria explorar a vulnerabilidade CVE-2016-0162, que permitiu que os criminosos para determinar se a ligação veio de um usuário real ou um sistema de análise inversa empregado por pesquisadores de segurança.

Além disso, esta permitiu IE também exploram o servidor de porta para detectar a presença de software antivírus. Neste caso, o servidor iria cair a conexão apenas para evitar a exposição de sua infra-estrutura e desencadear um aviso de que iria alertar o usuário e da empresa de segurança.

Stegano explorar kit conta com falhas do Flash para infectar usuários

Se o servidor portão considerado o alvo valioso, então seria redirecionar o usuário para a fase final, que era o próprio kit, hospedado em outro URL exploit.

O Stegano explorar kit usaria três vulnerabilidades Adobe Flash (CVE-2015-8651, CVE-2016-1019 ou CVE-2016-4117) para atacar o PC do usuário, e forçosamente baixar e lançar em execução várias cepas de malware.

Até agora, o Stegano explorar kit tem empurrado os trojans bancários Ursnif e Ramnit, mas ESET diz que seria incrivelmente fácil para os criminosos para mudar a carga de malware final para algo mais perigoso, como uma família ransomware.

Todas estas operações descritas acima são automatizado e geralmente têm lugar no período de um a dois segundos. Como tal, a melhor maneira de proteger contra campanhas malvertising é sempre se certificar de que você está executando software atualizado, e usar algum tipo de produto de segurança que pode pegar essas ameaças antes que fazer qualquer dano.

ESET recusou-se a nomear os locais onde a campanha malvertising estava ativo, mas disse que esses sites atraem milhões de usuários por dia e que os anúncios maliciosos foram para os produtos denominados "Defesa Browser" e "Broxu."

Abaixo está um infográfico ESET que detalha cadeia de exploração de Stegano.