O aplicativo Ransomware hospedado no Google Play infecta usuários do Android desavisados

O aplicativo Ransomware hospedado no Google Play infecta usuários do Android desavisados

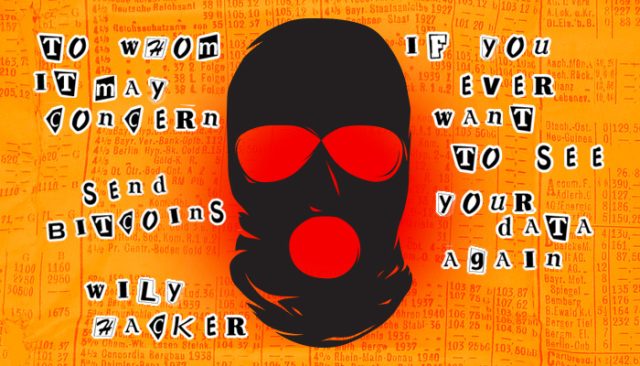

"TODOS OS SEUS DADOS ESTÃO JÁ ARMAZENADOS EM NOSSOS SERVIDORES!" Aplicativo mal-intencionado avisado.

Aurich Lawson

O Google Play, o mercado oficial de aplicativos para Android, foi pego hospedando um aplicativo ransomware que infectou pelo menos um aparelho do mundo real, disseram pesquisadores de segurança na terça-feira.

O ransomware foi apelidado Charger e foi escondido dentro de um aplicativo chamado EnergyRescue, de acordo com um post publicado pela empresa de segurança Check Point Software. Uma vez instalado, o carregador roubou os contatos SMS e levou os usuários desavisados a conceder-lhe todos os direitos de administrador. Se os usuários clicarem em OK, o aplicativo mal-intencionado bloqueou o dispositivo e exibiu a seguinte mensagem:

Você precisa pagar por nós, caso contrário, vamos vender parte de suas informações pessoais no mercado negro a cada 30 minutos. Damos garantia de 100% de que todos os arquivos serão restaurados depois que recebemos o pagamento. NÓS DESLOCAMOS O DISPOSITIVO MÓVEL E APAGAMOS TODOS OS SEUS DADOS DO NOSSO SERVIDOR! DESLIGAR O SEU TELEFONE É SIGNIFICATIVO, TODOS OS SEUS DADOS ESTÃO JÁ ARMAZENADOS EM NOSSOS SERVIDORES! Ainda podemos vendê-lo para SPAM, FAKE, BANCO CRIME etc ... Nós coletamos e baixamos todos os seus dados pessoais. Todas as informações sobre suas redes sociais, contas bancárias, cartões de crédito. Coletamos todos os dados sobre seus amigos e familiares.

O aplicativo buscava 0.2 Bitcoin, atualmente vale cerca de US $ 180. Em um e-mail, pesquisadores da Check Point disseram que o app estava disponível no Google Play por quatro dias e teve apenas um punhado de downloads. "Acreditamos que os atacantes só queriam testar as águas e não espalhá-lo ainda", disseram os pesquisadores a Ars. A infecção foi detectada pelo software de malware móvel da Check Point, que a empresa vende para as empresas. Os funcionários do Google desde então removeram o aplicativo e agradeceram ao Check Point por aumentar a conscientização sobre o problema.

Escondendo-se à vista

Uma análise mostrou que o carregador verificou as configurações locais de um dispositivo infectado e não executaria a carga útil maliciosa do aplicativo se o dispositivo estava localizado na Ucrânia, Rússia ou Bielorrússia. O comportamento era provavelmente uma tentativa de impedir que os desenvolvedores enfrentassem ações legais nesses países. No post do blog, pesquisadores do Check Point adicionaram:

http://arstechnica.com/security/2017/01/ransomware-app-hosted-in-google-play-infects-unsuspecting-android-user/A maioria dos malwares encontrados no Google Play contém apenas um conta-gotas que posteriormente faz o download dos componentes maliciosos reais para o dispositivo. Carregador, no entanto, usa uma abordagem pesada embalagem que [torna] mais difícil para o malware para ficar escondido, por isso deve compensar com outros meios. Os desenvolvedores do Charger deram-lhe tudo o que tinham para aumentar suas capacidades de evasão e assim ele poderia ficar escondido no Google Play pelo maior tempo possível.O malware usa várias técnicas avançadas para ocultar suas intenções reais e torna mais difícil de detectar.

- Ele codifica strings em matrizes binárias, tornando difícil inspecioná-las.

- Ele carrega o código de recursos criptografados dinamicamente, que a maioria dos motores de detecção não pode penetrar e inspecionar. O código dinamicamente carregado também é inundado com comandos sem sentido que mascaram os comandos reais que passam.

- Ele verifica se ele está sendo executado em um emulador antes de iniciar sua atividade maliciosa. O malware do PC introduziu primeiramente esta técnica que está transformando-se uma tendência no malware móvel que tem sido adotado por diversas famílias do malware que incluem Dendroid.

Em 2012, o Google lançou um scanner apelidado bouncer baseado em nuvem que foi anunciado como uma maneira para a empresa para detectar aplicativos maliciosos antes que eles foram disponibilizados em jogo. Cinco anos mais tarde, a descoberta de aplicativos maliciosos como o carregador são uma ocorrência regular. O Google faz pouca referência à ferramenta nos dias de hoje.

O incidente é o último a sublinhar os riscos colocados pelas aplicações hospedadas nos servidores do Google. Na segunda-feira, a Check Point documentou o retorno da família virulenta de malware Android conhecido como HummingBad , que conseguiu obter a partir de 2 milhões a 12 milhões de downloads do mercado antes dos 20 aplicativos afetados foram detectados e removidos.