Usuários do Chrome segmentados com malware por meio da nova técnica "Fonte não encontrada"

Os usuários do Google Chrome precisam estar atentos aos sites que tentam enganá-los para fazer o download de um pacote de atualização de fontes para seu navegador, já que a maioria das chances é de que o arquivo esteja atolado com malware.

Esta técnica de infecção foi descoberta por pesquisadores da Proofpoint, que afirmam que apenas os usuários do Chrome no Windows são direcionados, somente de países específicos e somente se eles navegaram para um site comprometido usando uma rota específica (referrer), como resultados de mecanismos de pesquisa.

Ataque substitui tags HTML, destrói páginas da web

A técnica confia em atacantes comprometer sites e adicionando seus próprios scripts para o código-fonte do site.

Esses scripts filtram o tráfego de entrada e carregam outro script mal-intencionado apenas para usuários do Chrome no Windows.

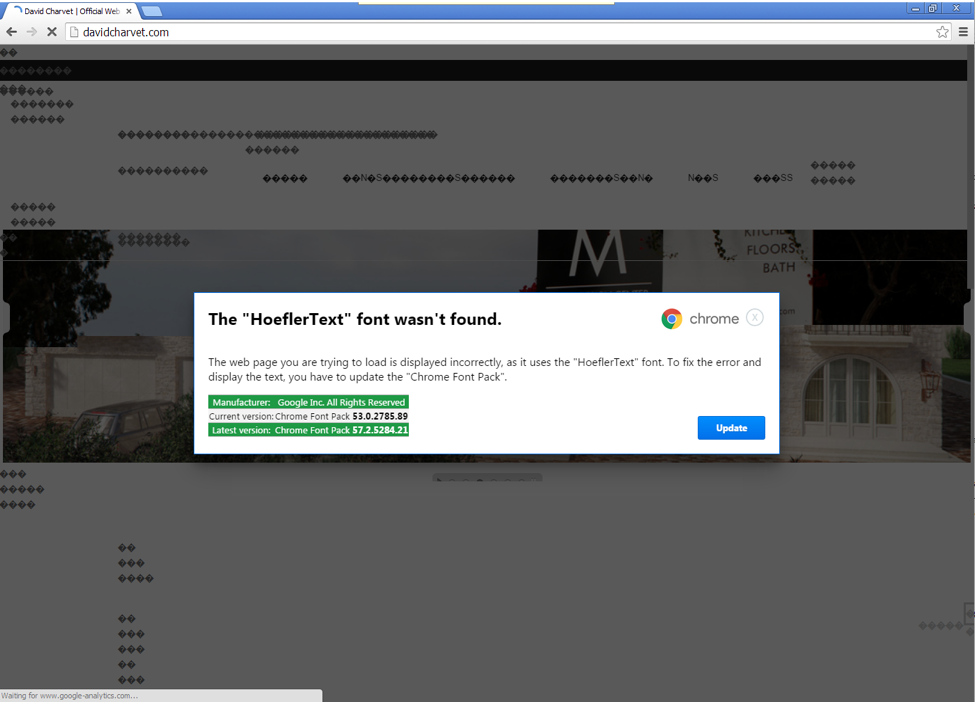

Este segundo script substituirá as tags HTML por "& # 0", o que arruína o conteúdo do site e exibirá caracteres " " em toda a página.

Esses personagens são freqüentemente encontrados em sites e em software quando há uma fonte e problema de renderização de caracteres. Como tal, os trapaceiros exibem um popup dizendo ao usuário que uma fonte específica não foi encontrada em seu dispositivo, eo usuário precisará baixar e instalar uma atualização de pacote de fonte.

Para dar legitimidade, o pop-up está marcado com o logotipo do Google Chrome e usa estilos de botões clássicos, como visto no site oficial do Google Chrome. Um GIF mostrando toda a cadeia de infecção está disponível abaixo:

De acordo com a Proofpoint , esta técnica foi encontrado regularmente sobre sites invadidos, como parte do EITest cadeia de infecção. EITest é o apelido dado a uma campanha de distribuição de malware, semelhante ao pseudo-Darkleech .

O grupo por trás do EITest trabalha comprometendo um grande número de sites, geralmente WordPress ou Joomla, usando vulnerabilidades conhecidas.

Eles agem roubando pequenas quantidades de tráfego (usuários) desses sites e redirecionando-os para uma carga maliciosa.

A campanha do EITest apareceu em 2014, e ao longo do tempo, a carga final variou muito, sugerindo que o grupo do EITest está alugando sua fonte de tráfego para várias outras operações cibercriminosas.

Para a grande maioria de sua vida útil, o grupo EITest alugou tráfego para explorar os operadores do kit, que usaram o Flash, o Silverlight, o IE e outras vulnerabilidades para instalar malware nos dispositivos dos usuários automaticamente, sem que o usuário perceba alguma coisa errada.

Usuários do Chrome infectados com o malware Fleercivet para fraude de cliques

Estes recentes "fonte não foi encontrada" ataques aos usuários do Chrome são diferentes porque eles dependem de usuários clicando em um botão de download, algo que não garante o mesmo nível elevado de infecções bem sucedidas que os kits de exploração garantir.

A Proofpoint diz que os pacotes de atualização de fontes que os usuários baixam por meio desta técnica estão infectados com o malware Fleercivet para fraude de cliques, que funciona navegando em URLs predefinidos e clicando em anúncios ocultos atrás das costas do usuário, ganhando dinheiro de trapaceiros.

Este mesmo malware foi anunciado em serviços subterrâneos de cibercrimes sob o nome de Simby no início de 2015 e Clicool no final de 2015 e em 2016.