Edward Snowden projeta equipamento que avisa se smartphone foi ‘grampeado’ Contra a lei: combater abusos legais da vigilância digital

Luis Osvaldo Grossmann* ... 22/07/2016 ... Convergência Digital

O ex-espião Edward Snowden, em conjunto com o hacker Andrew Huang (mais conhecido como ‘Bunnie’ Huang) apresentaram nesta semana no MIT (o Instituto de Tecnologia de Massachusetts) a proposta de um equipamento capaz de identificar se um smartphone está de alguma forma ‘grampeado’, emitindo ou recebendo sinais de rádio estranhos a suas funções normais.

O objetivo, segundo explicam em um paper chamado Neutralizando Abusos Legais da Vigilância Digital, é oferecer um monitoramento constante sobre emissões de sinais de rádio pelo smartphone. Eles explicam que mesmo quando o aparelho é colocado em ‘modo avião’, ele ainda permite explorações indevidas – e, por exemplo, continua enviando localização por GPS.

Para desenvolver o conceito, Snowden e Huang projetaram o que chama de ‘máquina introspectiva’ com base nas especificações técnicas de um iPhone 6 – mas como também indicam no paper, o objetivo é ter uma ferramenta que funcione tanto em sistemas iOS quanto Android.

O equipamento, que funciona como um mini osciloscópio, é conectado à entrada do SIM card – que é movido para a ‘máquina instrospectiva’ – de forma ler os sinais das antenas do smartphone, GPS, Bluetooth, WiFi e modem. Ao analisar os sinais dessas diferentes formas de rádio, o aparelho modificado alerta se houver transmissões que não deveriam estar acontecendo.

Expressamente, o primeiro foco é em fornecer ferramentas seguras para jornalistas – Snowden é diretor da Fundação Liberdade de Imprensa – mas como ressaltam, trata-se de uma ferramenta para proteger qualquer um da vigilância, notadamente estatal.

Os jornalistas de primeira linha são alvos de alto valor e seus inimigos não pouparão gastos para silenciá-los. Infelizmente, os jornalistas podem ser traídos por suas próprias ferramentas. Os seus smartphones também são o dispositivo de rastreamento perfeito. Devido ao precedente estabelecido pela "doutrina de terceiros" dos EUA, que sustenta que os metadados de tais sinais não gozam de proteção legal significativa, os governos e as poderosas instituições políticas estão obtendo acesso a registros abrangentes de emissões telefônicas transmitidas involuntariamente pelos proprietários de dispositivos. Isso deixa jornalistas, ativistas e trabalhadores direitos em uma posição de vulnerabilidade. Este trabalho tem como objetivo dar aos jornalistas as ferramentas para saber quando seus telefones inteligentes estão rastreando ou divulgando sua localização quando os dispositivos deveriam estar no modo avião. Nós propomos realizar isso através da introspecção direta de sinais que controlam o hardware de rádio do telefone. O mecanismo de introspecção será um módulo aberto, inspecionável pelo usuário e verificável em campo, conectado a um telefone inteligente existente, que não faz pressupostos sobre a probabilidade do sistema operacional do telefone.

Declaração de Introdução e Problema

Os jornalistas de primeira linha arriscam suas vidas para reportar de regiões conflitantes. Destacando as atrocidades, suas atualizações podem alterar as marés da guerra e os resultados das eleições. Como resultado, os jornalistas de primeira linha são alvos de alto valor, e seus inimigos não pouparão gastos para silenciá-los. Na última década, centenas de jornalistas foram capturados, torturados e mortos. Esses jornalistas têm relatado em zonas de conflito, como o Iraque e a Síria, ou em regiões de instabilidade política, como Filipinas, México e Somália.

Infelizmente, os jornalistas podem ser traídos por suas próprias ferramentas. Os seus smartphones, uma ferramenta essencial para se comunicar com as fontes e o mundo exterior - bem como para tirar fotos e criar artigos - são também o dispositivo de rastreamento perfeito. As barreiras legais que impedem o acesso a transmissões de telefone involuntárias estão falhando devido ao precedente estabelecido pela "doutrina de terceiros" dos EUA, que sustenta que os metadados sobre esses sinais não possuem proteção legal. Como resultado, os governos e as poderosas instituições políticas estão obtendo acesso a registros abrangentes de emissões telefônicas, transmitidas involuntariamente pelos proprietários de dispositivos. Isso deixa jornalistas, ativistas e trabalhadores direitos em uma posição de vulnerabilidade. A morte de Marie Colvin 2012 é uma lembrete trágica de quão real pode ser essa vulnerabilidade. Um processo contra o governo sírio arquivado em 2016 alega que ela foi deliberadamente alvo e morto pelo fogo da artilharia do governo sírio. O processo descreve como sua localização foi descoberta em parte através do uso de dispositivos de interceptação que monitoravam as comunicações por satélite e as comunicações de celulares. [1]

Desligar os rádios entrando no modo avião não é defesa; Por exemplo, em iPhones desde o iOS 8.2, o GPS está ativo no modo avião. Além disso, o modo de avião é um "interruptor suave" - os gráficos na tela não têm correlação essencial com o estado do hardware. Os pacotes de malware, vendidos por hackers a um preço acessível por particulares, podem ativar rádios sem qualquer indicação da interface do usuário; Confiar em um telefone que foi pirateado para entrar no modo de avião é como confiar em uma pessoa bêbada para julgar se eles estão sóbrios o suficiente para dirigir.

Este trabalho tem como objetivo dar aos jornalistas as ferramentas para saber quando seus telefones inteligentes estão rastreando ou divulgando sua localização quando os dispositivos deveriam estar no modo avião.

Abordagem e Objetivos

Numerosos pesquisadores e extensos recursos corporativos foram dedicados à tarefa de construir um telefone inteligente mais seguro. No entanto, os smartphones são extremamente complexos e apresentam uma grande superfície de ataque porosa. Além disso, mesmo um telefone perfeitamente seguro não salvará um repórter de explorações "operadas por vítimas", como o spearphishing. Eliminar esse vetor é complicado pelo fato de que os repórteres efetivos devem se comunicar com uma variedade diversificada de fontes que podem transmitir intencionalmente ou involuntariamente uma carga útil de malware para o repórter.

Como resultado, este trabalho começa com o pressuposto de que um telefone pode e será comprometido. Nessa situação, um repórter não pode assumir o status de UI no valor nominal. Em vez disso, pretendemos fornecer ferramentas prontas para o campo que permitem que um repórter observe e investigue o status dos rádios do telefone diretamente e independentemente do hardware nativo do telefone. Chamamos essa introspecção direta.

Nosso trabalho propõe monitorar a atividade de rádio usando uma ferramenta de medição contida em uma caixa de bateria montada no telefone. Chamamos essa ferramenta de um mecanismo de introspecção. O motor de introspecção tem a capacidade de alertar o repórter de uma situação perigosa em tempo real. O princípio central é simples: se o repórter espera que os rádios estejam desligados, alerte o usuário quando eles estiverem ligados.

Nosso motor de introspecção foi projetado com os seguintes objetivos em mente:

- Completamente aberto e inspecionável pelo usuário ("Você não precisa confiar em nós")

- As operações de introspecção são realizadas por um domínio de execução completamente separado da CPU do telefone ("não confie naqueles com deficiência de julgamento para julgar razoavelmente seu estado")

- O funcionamento adequado do sistema de introspecção pode ser verificado em campo (proteger contra ataques de "maus maus" e falhas de hardware)

- Difícil de desencadear um falso positivo (os usuários ignoram ou desativam alertas de segurança quando há muitos aspectos positivos)

- Difícil de induzir um falso negativo, mesmo com as atualizações de firmware assinadas ("não confie no vendedor do sistema" - os adversários de nível de estado com a cooperação total dos fornecedores de sistemas não devem ser capazes de elaborar atualizações de firmware assinadas que partem ou ignorem o mecanismo de introspecção)

- Tanto quanto possível, o sistema de introspecção deve ser passivo e difícil de detectar pelo sistema operacional do telefone (evitar a lista negra / segmentação de usuários com base em assinaturas do mecanismo de introspecção)

- Interface de usuário simples e intuitiva que não requer conhecimento especializado para interpretar ou operar (evite erros do usuário que levem a falsos negativos: "os jornalistas não devem ter que ser criptógrafos para serem seguros")

- A solução final deve ser útil diariamente, com impacto mínimo no fluxo de trabalho (evite forçar repórteres de campo na escolha entre sua segurança pessoal e ser um jornalista efetivo)

Este trabalho não é apenas um exercício acadêmico; Em última análise, devemos fornecer uma solução de introspecção pronta para proteger os repórteres no local de trabalho. Embora os princípios gerais subjacentes a este trabalho possam ser aplicados a qualquer telefone, a redução desses princípios para a prática exige uma quantidade significativa de engenharia reversa, pois não há soluções de suporte de fonte aberta amplamente suportadas no mercado. Assim, nos concentramos em um modelo de telefone único, o iPhone 4,7 "da Apple Inc., como o assunto para implantação de campo. A escolha do modelo é impulsionada principalmente pelo que entendemos ser as preferências e os gostos atuais dos repórteres. Isso tem pouco a ver com a segurança relativa de qualquer plataforma, pois assumimos que qualquer plataforma, seja iOS ou Android, pode e será comprometida por adversários de nível estadual.

Métodos e resultados intermediários

O primeiro passo para a execução deste trabalho foi visitar os mercados eletrônicos de Shenzhen Hua Qiang para coletar amostras e documentação para avaliação. Esses mercados são zero para o comércio e a prática do reparo do iPhone; Como tal, é uma fonte rica de peças sobressalentes e manuais de reparação. Os manuais de reparo freqüentemente contêm planos detalhados do iPhone 6, que foram usados para auxiliar o esforço de engenharia reversa.

Com base na seleção do modelo de telefone e na documentação disponível, podemos enumerar as interfaces de rádio disponíveis:

- Modem celular - 2G / 3G / 4G

- Wifi / BT

- GPS

- NFC (Apple Pay)

Embora o nosso trabalho possa ser estendido para sistemas de entrada, tais como o IMU (unidade de medição inercial), o barômetro, o microfone e a câmera, para focar o esforço, restringimos nossa exploração a apenas interfaces de RF que possam trair diretamente a localização de um usuário. Observe que uma câmera pode ser derrotada por obscurecer a lente; Como tal, o design físico final da nossa caixa de bateria provavelmente incluirá um recurso para obscurecer seletivamente a lente traseira da câmera.

Métodos que não atendem aos nossos critérios

Numerosas contramedidas semi-intrusivas foram consideradas ao longo da nossa solução atual, incluindo, entre outras, o monitoramento do espectro de RF, o bloqueio ativo e o isolamento físico seletivo ou o término das antenas. As contramedidas semi-intrusivas exigiriam uma modificação mínima para o próprio telefone, o que é desejável, pois simplifica a implantação de campo e pode até permitir que os repórteres realizem as modificações sem ferramentas especiais. Infelizmente, todos esses métodos foram considerados inadequados, conforme discutido nos parágrafos seguintes.

A monitorização do espectro RF consiste em construir um receptor de rádio externo que pode detectar transmissões que emanam dos rádios do telefone. Em alguns casos, a hipótese era que o receptor poderia ser tão trivial quanto um monitor de energia RF nas bandas de rádio antecipadas. Um exemplo simples desse monitoramento já existe sob a forma de luzes de novidade que piscam com base no poder parasito extraído das antenas GSM. Os problemas com esta abordagem são que 1) só pode detectar de forma confiável as transmissões ativas do rádio, e 2) o malware que registra passivamente a posição do usuário e a entrega como uma carga útil diferida quando os rádios são intencionalmente ativados não podem ser detectados. Além disso, esta abordagem está sujeita a falsificação; Falsos positivos podem ser desencadeados pela presença de estações base próximas.

O bloqueio ativo consiste em construir um transmissor de rádio externo que tenta injetar sinais falsos nos rádios. Assim, mesmo que o malware fosse para ativar os rádios e para ouvir os sinais reveladores de posição, seria, em teoria, um relatório de informações de posição bastante falsas. Isto é particularmente eficaz contra o GPS, onde os sinais GPS são muito fracos e, portanto, mesmo um transmissor local fraco deve poder superar os satélites GPS. No entanto, o bloqueio ativo foi descartado por vários motivos. As emissões do jammer podem criar um sinal que pode ser rastreado para localizar o repórter; O jammer exigirá uma bateria substancial e o usuário fica vulnerável uma vez que a energia do jammer esteja esgotada. Além disso, as estações de base próximas podem ainda ser detectadas pelos receptores,

O isolamento físico seletivo ou o término das antenas consiste em inserir um interruptor eletrônico entre os conectores da placa lógica e a antena. O interruptor, quando ativado, shunt a antena para uma carga resistiva combinada, o que reduziria muito a potência de transmissão e recebia a sensibilidade dos rádios. No entanto, a verificação experimental no sub-sistema WiFi indicou que a remoção da conexão da antena e o término permanente com uma resistência de derivação ainda vazaram RF suficiente nos receptores para estações base locais (por exemplo, na mesma sala) a serem detectados, o que poderia ser uma informação suficiente para Trair a localização de um repórter.

Métodos que atendem aos nossos critérios

Ao determinar que as contramedidas semi-intrusivas eram inadequadas, investigamos opções que envolvem sinais de medição na placa lógica do telefone, normalmente através de pontos de teste projetados pelo fabricante. Não é surpresa que sistemas complexos como o Apple iPhone 6 tenham pontos de teste cozidos no design da placa de circuito para ajudar com a depuração. Estas são uma parte essencial do rendimento e da melhoria da experiência do cliente; As unidades defeituosas da fábrica e o campo são enviadas de volta para a sede e os engenheiros confiam nestes pontos de teste para determinar a causa raiz da falha do dispositivo.

Usando a documentação do manual de reparo adquirida no mercado de eletrônicos da Hua Qiang, catalogamos um conjunto de pontos de teste internos que foram:

- Acessível com baixa probabilidade de danos na placa lógica por um operador treinado

- Poderia fornecer dados significativos sobre o status do rádio

- Seria difícil ou impossível desabilitar ou falsificar (por exemplo, prova de futuro contra adversários conscientes de nossa pesquisa).

Para os critérios de acessibilidade (1), os pontos de teste foram considerados viáveis, mesmo que exigissem desoldar um escudo de RF ou o conector do cartão SIM e a remoção manual da máscara de solda. Na nossa experiência, um operador treinado pode realizar essas tarefas com baixa probabilidade de danos irreparáveis para a placa-mãe. Essas operações não são recomendadas para principiantes de nível de entrada. No entanto, nossas experiências em Shenzhen indicam que qualquer técnico com modestas habilidades de soldagem pode ser treinado para executar essas operações de forma confiável em aproximadamente 1-2 dias de prática em placas-mãe de sucata. Assim, técnicos podem ser treinados para executar as modificações em qualquer local com demanda suficiente para iPhones modificados.

A tabela a seguir é uma lista de pontos de teste que acessamos e descobrimos fornecer dados de introspecção que potencialmente atendem aos critérios (2) e (3).

Acima: tabela de candidatos de sinal interno para introspecção.

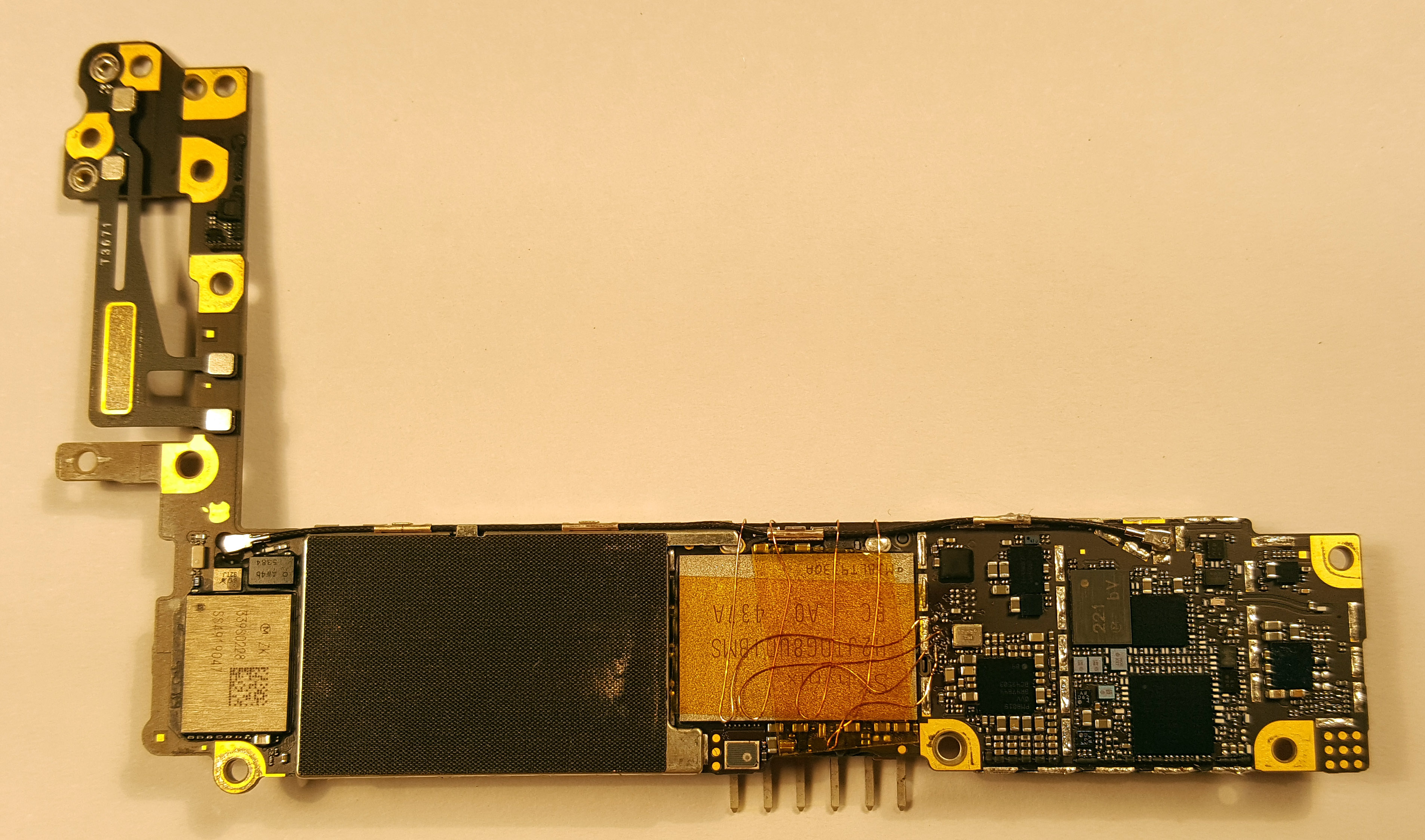

Acima: imagem da experiência de sonda de ônibus FE1, FE2. Os pontos de teste da parte de trás do PCB são conectados ao lado superior para uma sondagem fácil.

Acima: imagem da parte traseira da FE1, experiência da sonda FE2. Os pontos de teste estão localizados adjacentes ao flash NAND, embaixo de um escudo de RF que foi removido para esta experiência. Os pontos de teste foram cobertos com máscara de solda, que foi removida por abrasão mecânica.

Acima: imagem do experimento de sondagem de sincronização de UART e GPS. A maioria dos pontos de teste estão localizados abaixo do conector do cartão SIM, que foi removido para esta experiência.

Acima: imagem da parte de trás do experimento de sondagem de sincronização de UART e GPS. Um par de fios são executados para quebrar WLAN_PERST e sinais relacionados ao poder para monitoramento.

Introspecção do modem celular

Os barramentos em série FE1 e FE2 funcionam a 20MHz, com um balanço de 1.8V. Este ônibus é usado principalmente para configurar os rádios do modem celular. Quando os rádios estão ligados, há um tráfego constante nesses ônibus. Quando em modo avião, o tráfego cessa completamente.

Acima: exemplo de tráfego de ônibus no ônibus FE1.

Os rádios celulares operam em um ambiente complexo e exigem uma adaptação constante das antenas, amplificadores de potência e seleção de banda para o bom funcionamento. A hipótese de que uma tentativa de examinar passivamente as estações base sem transmitir exigirá tráfego neste ônibus; Pelo menos, os interruptores da antena devem ser ligados e configurados para receber. Portanto, a introspecção do modem celular pode ser tão fácil quanto notar se há alguma atividade nos barramentos FE durante o modo avião.

Observamos, por uma questão de integridade, que é possível que um invasor configure estaticamente as configurações de antena, canal e amplificador de energia e converta o dispositivo em uma radiobaliza que dispara um sinal incompatível com o padrão de modem celular, mas detectável Por outros meios. Neste modo, não se observaria tráfego nos barramentos FE, mas, em teoria, poderia triangular a localização do transmissor com estações base modificadas ou receptores especialmente implantados. Este cenário pode ser atenuado fazendo inspeção profunda de pacotes e observando os endereços que devem ser atingidos para desligar os sistemas de modem celular. Se algum dispositivo for ignorado durante a sequência de desligamento, isso será marcado como uma condição potencialmente perigosa.

No entanto, esse cenário exigiria modificações nas especificações de transporte do modem celular e, como tal, seria necessário implantar estações de base modificadas em todo o território para obter uma cobertura de vigilância adequada. Isso provavelmente exigiria uma ampla cooperação entre os fornecedores de rádio de banda base e os provedores de celular para criar e efetivamente implantar tal exploração. Devido à dificuldade, imaginamos que tal exploit só estaria disponível para adversários bem organizados a nível do governo.

Finalmente, o fornecedor do telefone, a Apple, poderia se voluntariar (ou ser coagido) para enviar uma atualização assinada que envia pacotes aleatórios "NOP" sobre os barramentos FE durante o modo avião para forçar falsos positivos e tornar esta técnica menos efetiva. Mais uma vez, em tal caso, a inspeção profunda de pacotes poderia ajudar a descartar a queda do sinal. Embora futuras versões de hardware possam criptografar este ônibus para frustrar a observação, acreditamos que não é possível introduzir criptografia de barramento com uma mudança de software apenas: os dispositivos periféricos neste bus não possuem firmware carregável. Assim, pelo menos para modelos de telefone atuais, a inspeção profunda de pacotes deve ser robusta.

Introspecção Wi-Fi e Bluetooth

O subsistema Wi-Fi liga a CPU através de vários buses, nomeadamente PCI-express e UART; O subsistema Bluetooth interage com a CPU através de um UART, com um canal UART separado para coexistência. Devido à interface relativamente simples do subsistema Bluetooth, deve ser possível detectar de forma robusta a atividade Bluetooth simplesmente monitorando os sinais BT UART.

Os sinais WLAN UART parecem transportar informações de configuração e status sobre a configuração WiFi, como evidenciado pelo rastreamento UART abaixo.

Acima: exemplos de dados no Wifi UART como decodificado por um Tek MDO4014B.

A exploração adicional dos dados contidos nos sinais é necessária para determinar se é possível que um adversário realize varreduras de pontos de acesso, o que é um meio efetivo de geolocalização, sem invocar o UART. Infelizmente, a energia Wi-Fi permanece em modo avião mesmo, o monitoramento dos níveis de tensão Wi-Fi não tem correlação com a atividade de rádio.

Significativamente, os riscos de WLAN, BT e GPS podem ser atenuados, forçando o bus WLAN PCI a reiniciar. Ao manter o WLAN_PERST baixo antes da inicialização e ao longo do boot, o WiFi não poderá enumerar no barramento PCI. O iOS continuará a inicializar e é totalmente utilizável, mas no painel Configurações, o WiFi parece estar desligado e não pode ser ligado. As tentativas de ativar a falha Bluetooth e o GPS, embora ativos, não podem acessar sua antena, pois a antena para GPS é compartilhada com o WiFi. Observe que forçar WLAN_PERST baixo durante o funcionamento normal força uma reinicialização do telefone, portanto, desabilitar o WiFi usando esta técnica necessita efetivamente de uma reinicialização.

Este é um método simples mas eficaz para forçar vários subsistemas críticos a estarem desativados, sem chance de um firmware atualizado ignorar uma reinicialização de hardware WiFi. No entanto, a falha de ativação dos subsistemas Bluetooth e GPS pode ser devido a dependências somente de firmware. A hipótese é que esses sistemas dependem de Wi-Fi para inicializar antes de ativar os respectivos switches de antena para esses subsistemas, já que todos eles compartilham uma porta de antena comum. Assim, pode ser possível desenvolver um exploit para forçar o Bluetooth e o GPS a estarem mesmo que o WiFi esteja em reset. Além disso, pode ser possível o malware para sistemas de impressão digital onde o WiFi não conseguiu inicializar e sinalizar esses usuários para monitoramento posterior.

Assim, dependendo do modelo de ameaça do usuário, a derrota da WLAN_PERST pode ser um método simples, mas eficaz, para derrotar vários rádios com um único sinal, mas também pode fornecer informações aos adversários avançados sobre a presença de um mecanismo de introspecção. Devido à eficácia do truque WLAN_PERST, apresentamos aos usuários a opção de ativá-lo, mas não o exigimos.

Significativamente, os manuais de reparo indicam que o módulo WiFi / Bluetooth inclui um pino de hardware "RFKILL". A Apple deixa este pino desconectado e muito difícil de acessar através de mods, mas, se os fornecedores de telefones quiseram suportar esforços como este, as futuras revisões de telefones poderiam quebrar esses pinos para oferecer uma derrota mais graciosa que não requer a reinicialização do telefone ou deixar uma Assinatura mensurável enquanto desabilita esses rádios.

Introspecção GPS

Até à data, identificamos três métodos possíveis para detectar a ativação do GPS. Um deles é procurar atividade no ônibus BB UART. Quando o GPS está ativo, os dados de coordenadas parecem ser transmitidos através do barramento BB UART. Um segundo é olhar para o sinal GPS_SYNC. Quando o GPS está ativo, o sinal GPS_SYNC pica a faixa de base a uma taxa de aproximadamente uma vez por segundo, com uma largura de pulso inversamente proporcional à qualidade do bloqueio do GPS. Um pulso muito largo indica um alto grau de incerteza no sinal do GPS. Finalmente, o GPS possui um regulador de energia independente que é desligado quando o GPS não está ativo, para economizar energia.

NFC Introspecção / Derrota

Para a NFC, decidimos que o risco / recompensa de ativar e monitorar seletivamente o Apple Pay não vale a pena. Em outras palavras, não esperamos que os jornalistas que operam em zonas de conflito dependam da Apple Pay para fazer seu trabalho. Portanto, para simplificar o esforço, optamos por desativar completamente o Apple Pay, desconectando a frente frontal RF da antena.

Felizmente, a antena da NFC está conectada à placa lógica principal através de um único parafuso. Ao remover este parafuso e separar a antena da placa lógica principal, esperamos reduzir substancial e seletivamente a sensibilidade do rádio NFC. Mais testes são necessários para determinar se isso é suficiente para se proteger contra ataques de adversários usando amplificadores de alta potência para consultar o recurso Apple Pay NFC. Se encontrado inadequado, outras contramedidas, incluindo, mas não limitado a, remover permanentemente o chip frontal da Apple Pay NFC RF da placa-mãe, são opções para evitar a exploração do rádio sem deixar uma assinatura clara que possa ser detectada por um adversário.

Acima: localização da conexão da antena Apple Pay, destacada em rosa. Imagem original cortesia de iFixit, CC-BY-NC-SA licenciada.

Próximo passo e implantação do campo

Agora que um conjunto de sinais viáveis foi identificado para introspecção, o próximo passo é refinar o sistema para implantação de campo.

Do lado de fora, o motor de introspecção irá olhar e se comportar como uma caixa de bateria típica para o iPhone 6. No entanto, além de fornecer energia extra ao iPhone 6, o gabinete irá conter o núcleo eletrônico do motor de introspecção. O núcleo eletrônico provavelmente consistirá em um pequeno FPGA e uma CPU independente com uma base de código completamente separada da CPU do iPhone 6. Este isolamento físico de núcleos de CPU minimiza a chance de malware do telefone infectar o mecanismo de introspecção.

Acima: renderização conceitual de um mecanismo de introspecção de estilo de "caixa de bateria", encadeado em um iPhone6.

O mecanismo da bateria / introspecção também possui uma tela independente para atualizar o usuário no status do rádio; Por exemplo, pode informar o usuário no tempo decorrido desde que o último tráfego foi detectado em qualquer barramento de rádio. Assim, os usuários podem verificar em campo que as torneiras de ônibus estejam instaladas ao trazer o sistema para fora do modo de avião em um local seguro. Qualquer rádio que não relate o tráfego fora do modo de avião indicaria uma falha de hardware do mecanismo de introspecção. Claro, o sistema também apresentará um alarme sonoro que pode ser configurado para disparar no caso de qualquer atividade ser vista em qualquer conjunto de rádios. Também pode ser desejável incorporar um recurso "kill switch" que desliga a energia elétrica no telefone, caso o rádio seja transmitido erroneamente.

A fim de facilitar a fiação robusta das torneiras de sinal, um circuito impresso flexível personalizado (FPC) será projetado com contatos pré-carregados em locais de pontos de teste de sinal. Isso simplificará as modificações do telefone e tornará o produto final mais robusto. Como o cartão SIM deve ser removido para acesso a pontos de teste chave, o FPC também se conectará aos sinais do cartão SIM. Um FPC adicional irá então sair através da porta do cartão SIM existente, colocando à disposição do motor de introspecção os toques de barramento e os sinais do cartão SIM.

Acima: A parte destacada laranja é um FPC proposto que sai através da porta do cartão SIM e encaminha os sinais da placa-mãe iPhone6 modificada para a eletrônica do motor de introspecção.

Esta arquitetura abre a possibilidade do motor de introspecção com múltiplos slots para cartões SIM. Embora o sistema ainda precise ser reiniciado ao trocar os SIMs, pode ser conveniente para certos usuários poderem mudar os SIMs rapidamente sem o uso de ferramentas extras ou a preocupação de cair e perder os pequenos cartões SIM. Isto é especialmente problemático, por exemplo, ao mudar os cartões SIM durante o trânsito em estradas não pavimentadas e acidentadas. Note-se que mudar os cartões SIM não é uma defesa contra a geolocalização; O IMEI permanece constante apesar do swap do cartão SIM. O recurso de troca de cartão SIM é simplesmente uma conveniência para os repórteres que precisam manter vários números ou planos de dados apropriados para várias regiões.

Durante o próximo ano, esperamos protótipar e verificar as habilidades do motor de introspecção. Como o projeto é executado em grande parte por meio de esforços voluntários em um orçamento apertado, ele irá prosseguir a um ritmo que reflete as limitações práticas do tempo doado. Se o protótipo se revelar bem sucedido, o FPF pode se mover para buscar o financiamento necessário para desenvolver e manter uma cadeia de suprimentos. Isso permitiria à FPF implantar dispositivos iPhone 6 modificados para serviço de campo entre jornalistas em situações de alto risco.

As técnicas desenvolvidas neste trabalho também devem ser aplicáveis a outras marcas e modelos de telefones. A implantação generalizada de técnicas de introspecção de rádio poderia ser assistida com uma cooperação mínima de fornecedores de sistemas. Ao reunir os pontos de teste de controle de rádio juntos, deixando-os expostos e publicando uma descrição concisa de cada ponto de teste, os motores de introspecção direta podem ser implantados mais rapidamente e adaptados para futuros smartphones.

Além disso, a introspecção direta pode ser extensível além das interfaces de rádio e na camada do sistema de arquivos. Nós teorizamos um motor de introspecção ligado ao dispositivo de armazenamento em massa dentro de um telefone; Por exemplo, uma FPGA observando o barramento SD entre a CPU e o eMMC em uma implementação típica do telefone Android. Este mecanismo de introspecção poderia observar, em tempo real, manipulações de arquivos e bandeira, ou mesmo bloquear, operações potencialmente suspeitas. Com a integração do sistema adicional, o mecanismo de introspecção poderia até realizar uma verificação de integridade fora da linha do sistema de arquivos ou da imagem do disco. A eficácia da introspecção do sistema de arquivos é aprimorada se o integrador do sistema escolher apenas assinar arquivos relacionados ao SO, mas não criptografá-los. Como os arquivos principais do SO não contêm dados ou segredos do usuário,

Citações:

[1] Sacerdote, D. Washington Post.