10 técnicas de hacking web que debes conocer.

Desde los años 90, los usuarios de Internet han aumentado diez veces promoviendo el acceso a miles de millones de personas. Esta evolución ha llevado a las empresas y organizaciones a desarrollar más y más sitios web para hacer una interacción conveniente con sus usuarios, ahorrando dinero, tiempo y esfuerzos de los humanos.

Mapa de hacking en tiempo real nórdico, que muestra un ataque coordinado de China hacia los EE. UU.

Mapa de hacking en tiempo real nórdico, que muestra un ataque coordinado de China hacia los EE. UU.

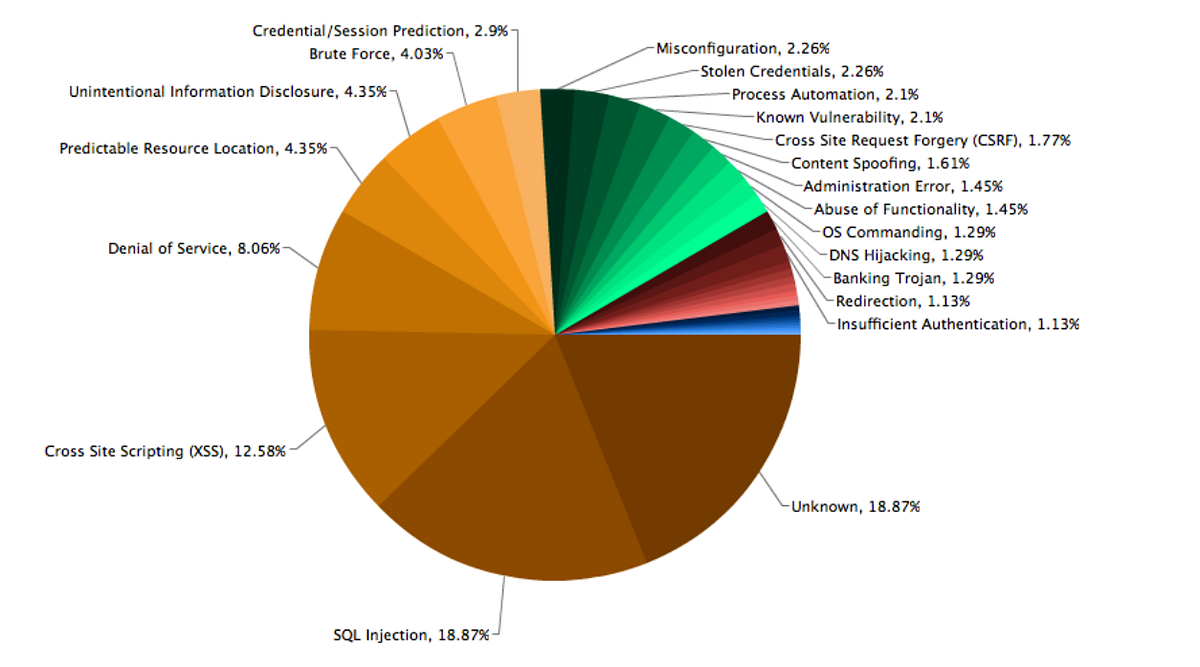

En el siguiente gráfico circular creado a partir de la Base de datos de incidentes de hacking informática (WHID), se muestra claramente que, si bien existen muchos métodos de ataque diferentes, la inyección SQL y XSS son los más populares. Para agregar a esto, muchos otros métodos de ataque, como la divulgación de información, el engaño de contenido y las credenciales robadas podrían ser todos efectos secundarios de un ataque XSS.

¿Qué es Web Hacking?

Un Web Hacking es una actividad ilegal que a menudo se realiza para acceder a información confidencial de un sitio web al manipular el comportamiento normal de sus dominios de red o servidores web.

Un Web Hacking es una actividad ilegal que a menudo se realiza para acceder a información confidencial de un sitio web al manipular el comportamiento normal de sus dominios de red o servidores web.

¿Quién es Web Hacker?

Un "Hacker" es un programador experto con experiencia en códigos de máquina y sistemas operativos. Se considera que estos individuos son competentes en la resolución de problemas ofensivos y, a menudo, interpretan el código de los competidores. Trabajan como agentes de inteligencia o hackers de crecimiento para las pequeñas empresas de software.

Los piratas informáticos se clasifican en tres tipos principales, hackers de sombrero blanco, hackers de sombrero gris y hackers de sombrero negro. Puedes leer sobre los diferentes tipos de piratas informáticos aquí.

Un "Hacker" es un programador experto con experiencia en códigos de máquina y sistemas operativos. Se considera que estos individuos son competentes en la resolución de problemas ofensivos y, a menudo, interpretan el código de los competidores. Trabajan como agentes de inteligencia o hackers de crecimiento para las pequeñas empresas de software.

Los piratas informáticos se clasifican en tres tipos principales, hackers de sombrero blanco, hackers de sombrero gris y hackers de sombrero negro. Puedes leer sobre los diferentes tipos de piratas informáticos aquí.

Hackers de Sombrero Blanco:

Estos hackers también son conocidos como hackers éticos y son investigadores o expertos en seguridad que violan la seguridad por razones no maliciosas, como probar su propio sistema de seguridad, realizar pruebas de penetración o evaluaciones de vulnerabilidad para un cliente o mientras trabajan para una compañía de seguridad como WP. Hacked Help, que ayuda a reparar sitios web modificados de WordPress y elimina el malware. Por lo general, notifican al proveedor, en este caso su WordPress, que es el CMS más utilizado de todos los tiempos, una vez que descubren una vulnerabilidad en el software como WordPress, se aseguran de que esté parcheado y soluciona el error en el sitio infectado.

Sombreros negros

Considerados como ciberdelincuentes, un pirata informático de "sombrero negro" es un atacante que "viola la seguridad informática para obtener beneficios personales". Los piratas informáticos de Black Hat utilizan su experiencia para encontrar o desarrollar agujeros de software y entrar en redes seguras para destruir, modificar o robar datos; o para hacer que la red sea inutilizable para aquellos que están autorizados a usar la red. También trabajan para vender información sobre los agujeros de seguridad, vulnerabilidades de día cero y exploits a otros delincuentes para su uso.

Considerados como ciberdelincuentes, un pirata informático de "sombrero negro" es un atacante que "viola la seguridad informática para obtener beneficios personales". Los piratas informáticos de Black Hat utilizan su experiencia para encontrar o desarrollar agujeros de software y entrar en redes seguras para destruir, modificar o robar datos; o para hacer que la red sea inutilizable para aquellos que están autorizados a usar la red. También trabajan para vender información sobre los agujeros de seguridad, vulnerabilidades de día cero y exploits a otros delincuentes para su uso.

Sombreros grises

Un hacker de sombrero gris se encuentra entre un sombrero negro y un hacker de sombrero blanco. Un hacker de sombrero gris puede ser un pirata informático o un investigador que navega por Internet y piratea un sistema informático con el único propósito de notificar al administrador que su sistema tiene un defecto de seguridad, por ejemplo. Luego pueden ofrecer corregir el defecto por una tarifa. Los sombreros grises normalmente venden o revelan sus vulnerabilidades de día cero no a los delincuentes, sino a los gobiernos: agencias de aplicación de la ley, agencias de inteligencia o militares que presumen que usan las vulnerabilidades de manera responsable para el bien público.

1. FREAK (Ataque de Factorización de claves RSA-Export)

El Ataque FREAK ("Factoring RSA Export Keys") es una amenaza de seguridad que se descubrió como resultado de la vulnerabilidad SSL / TLS el 3 de marzo de 2015. En dichos ataques, un atacante intercepta las conexiones HTTPS entre el cliente vulnerable y los servidores que lo obligan a use servidores susceptibles con encriptaciones debilitadas. Dichas encriptaciones se pueden romper fácilmente para manipular servidores web y acceder a datos confidenciales.

El ataque FREAK fue descubierto por Karthikeyan Bhargavan en INRIA en París y el equipo miTLS y anunciado por Matthew Green.

Un hacker de sombrero gris se encuentra entre un sombrero negro y un hacker de sombrero blanco. Un hacker de sombrero gris puede ser un pirata informático o un investigador que navega por Internet y piratea un sistema informático con el único propósito de notificar al administrador que su sistema tiene un defecto de seguridad, por ejemplo. Luego pueden ofrecer corregir el defecto por una tarifa. Los sombreros grises normalmente venden o revelan sus vulnerabilidades de día cero no a los delincuentes, sino a los gobiernos: agencias de aplicación de la ley, agencias de inteligencia o militares que presumen que usan las vulnerabilidades de manera responsable para el bien público.

1. FREAK (Ataque de Factorización de claves RSA-Export)

El Ataque FREAK ("Factoring RSA Export Keys") es una amenaza de seguridad que se descubrió como resultado de la vulnerabilidad SSL / TLS el 3 de marzo de 2015. En dichos ataques, un atacante intercepta las conexiones HTTPS entre el cliente vulnerable y los servidores que lo obligan a use servidores susceptibles con encriptaciones debilitadas. Dichas encriptaciones se pueden romper fácilmente para manipular servidores web y acceder a datos confidenciales.

El ataque FREAK fue descubierto por Karthikeyan Bhargavan en INRIA en París y el equipo miTLS y anunciado por Matthew Green.

2. LogJam

Una especie de hombre en el medio-ataque, es decir, MITM en el que un atacante retransmite subrepticiamente la conexión y altera la información entre los socios que creen que se están comunicando directamente.

En el ataque de LogJam, un atacante reduce en secreto las conexiones de TLS vulnerables a la criptografía de grado de exportación de 512 bits. Esto le permite leer y modificar fácilmente cualquier información pasada por la conexión. El ataque recuerda al ataque FREAK, pero se debe a un defecto en el protocolo TLS en lugar de una vulnerabilidad de implementación, y ataca un intercambio de clave Diffie-Hellman en lugar de un intercambio de clave RSA. Cualquier servidor que admita cifrados DHE_EXPORT y todos los navegadores web más recientes son fácilmente aplicables para verse afectados por dichos ataques.

Una especie de hombre en el medio-ataque, es decir, MITM en el que un atacante retransmite subrepticiamente la conexión y altera la información entre los socios que creen que se están comunicando directamente.

En el ataque de LogJam, un atacante reduce en secreto las conexiones de TLS vulnerables a la criptografía de grado de exportación de 512 bits. Esto le permite leer y modificar fácilmente cualquier información pasada por la conexión. El ataque recuerda al ataque FREAK, pero se debe a un defecto en el protocolo TLS en lugar de una vulnerabilidad de implementación, y ataca un intercambio de clave Diffie-Hellman en lugar de un intercambio de clave RSA. Cualquier servidor que admita cifrados DHE_EXPORT y todos los navegadores web más recientes son fácilmente aplicables para verse afectados por dichos ataques.

3. Ataques de temporización web hechos prácticos

Los ataques Web Timing se revelaron hace muchos años, pero esta es la primera vez que los investigadores muestran cómo se puede ejecutar. Un Web Timing Attack es un ataque de canal lateral en el que el hacker intenta establecer un criptosistema mediante el análisis del tiempo necesario para ejecutar algoritmos criptográficos. Cada operación lógica tarda un tiempo en ejecutarse, lo que puede diferir en función de la entrada. Con medidas precisas de

el tiempo para cada operación, un atacante puede trabajar hacia atrás a la entrada. Black Hat habla sobre cómo ajustar los ataques de temporización de canal lateral para facilitar el desarrollo de ataques de temporización remotos contra aplicaciones web modernas. Los investigadores principales del ataque de sincronización web son Timothy Morgan y Jason Morgan.

Los ataques Web Timing se revelaron hace muchos años, pero esta es la primera vez que los investigadores muestran cómo se puede ejecutar. Un Web Timing Attack es un ataque de canal lateral en el que el hacker intenta establecer un criptosistema mediante el análisis del tiempo necesario para ejecutar algoritmos criptográficos. Cada operación lógica tarda un tiempo en ejecutarse, lo que puede diferir en función de la entrada. Con medidas precisas de

el tiempo para cada operación, un atacante puede trabajar hacia atrás a la entrada. Black Hat habla sobre cómo ajustar los ataques de temporización de canal lateral para facilitar el desarrollo de ataques de temporización remotos contra aplicaciones web modernas. Los investigadores principales del ataque de sincronización web son Timothy Morgan y Jason Morgan.

4. Evadiendo todo * WAF XSS Filters

Se supone que todos los firewalls de aplicaciones web protegen contra ataques pero no protegen como se espera. Cross-site scripting (XSS) es una vulnerabilidad de aplicación web que permite a un atacante ejecutar sus propios scripts (lado del cliente guiones) en páginas web. En la mayoría de los casos, un atacante utiliza un formulario de entrada para inyectar su código malicioso. El investigador de seguridad Mazin Ahmed descubrió que es posible evadir los filtros de secuencias de comandos entre sitios de todos los firewalls de aplicaciones web populares. Una vez explotado, un atacante puede robar fácilmente las cookies, credenciales e incluso propagar malware explotando con éxito una vulnerabilidad XSS. El documento de investigación se puede leer aquí.

5. Abuso de CDN con SSRF Flash y DNS

Hoy en día, casi todos los sitios web usan redes de entrega de contenido (CDN) para acelerar el rendimiento de sus sitios web y la mayor disponibilidad del contenido para los usuarios finales en función de su ubicación geográfica. Ahora, esto permite a un atacante penetrar la protección de CDN, robar la cookie de los visitantes con un archivo JS modificado que se ejecutará en el sitio web vulnerable. La investigación destacada en Black Hat describe que existe una colección de patrones de ataque que pueden usarse contra redes de distribución de contenido para dirigirse a una amplia gama de sitios web de alta disponibilidad. Para obtener más información, haga clic aquí y sepa todo.

6. Illusory TLSillusory TLS

Es una puerta trasera asimétrica de curva elíptica en la generación de claves RSA que puede arruinar la certificación cruzada implícita universal adoptada en la actual PKI Web para romper todas las garantías de seguridad HTTPS. Este patrón de ataque explota las garantías de seguridad de la arquitectura de seguridad PKI X.509 mediante el empleo de certificados de CA que incluyen puerta trasera secretamente incrustada. Fue descubierto por un investigador de seguridad, Alfonso De Gregorio.

7. Explotando XXE en la funcionalidad de análisis de archivos.

Los delincuentes delictivos pueden explotar el XXE en la funcionalidad de análisis de archivos. Un ataque XML de Entidad Externa o Ataque XXE es un tipo de ataque contra una aplicación que analiza la entrada XML. En este ataque, un atacante puede analizar fácilmente la entidad, cuando la entrada XML que contiene una referencia a una entidad externa es procesada por un analizador XML débilmente configurado. Puede llevar a la revelación de datos confidenciales, denegación de servicio, falsificación de solicitudes del lado del servidor, escaneo de puertos desde la perspectiva de la máquina donde se encuentra el analizador y otros impactos del sistema. Una charla Black Hat examina diferentes métodos para explotar XML Entity vulnerabilidades en la funcionalidad de análisis / carga de archivos para formatos de archivos compatibles con XML como DOCX, XLSX y PDF. Este ataque de vulnerabilidad fue descubierto por el investigador de seguridad, Will Vandevanter.

8. Abusar de XSLT para ataques prácticos

El investigador de seguridad Fernando Arnaboldi ilustró las diferentes razones de los ataques XSLT en la conferencia Black Hat por primera vez. La vulnerabilidad en XSLT era conocida desde hace mucho tiempo. XSLT convierte documentos XML en otros documentos XML u otros formatos, como HTML para páginas web, texto sin formato o XSL. Puede conducir a problemas de seguridad como ataques de denegación de servicio, ataques entre sitios, etc. Puede llevar a amenazar la integridad y confidencialidad de la información del usuario. WordPress: Otra avenida para la denegación indirecta de servicio.

9. Investigadores de Magic HashesSecurity

Robert Hansen y Jeremi M. Gosney han descubierto una vulnerabilidad debido a la delicadeza en la forma en que PHP maneja cadenas hash en ciertas instancias que hacen factible comprometer los sistemas de autenticación y otras funciones y aprovecha el acceso no autorizado por el atacante para robar o información personal. Puede obtener más información sobre los hashes mágicos aquí.

10. Caza de la vulnerabilidad asincrónica

Hay una serie de vulnerabilidades asincrónicas que no son visibles para un cliente vulnerable como mensajes de error, llamadas asíncronas, etc. El investigador de seguridad James Kettle presentó una investigación en 44CON delves que demostró cómo usar los métodos de devolución de llamada inducida por exploits para encontrar esas vulnerabilidades ocultas en funciones back-end e hilos de fondo.