Exploits filtrados de la NSA modificados para atacar todas las versiones de Windows desde el 2000

probablemente, la herramienta más famosa de la NSA filtrada por el grupo de hackers Shadow Brokers fue EnternalBlue, que dio origen a malware peligroso como WannaCry, Petya y, más recientemente, el malware de cifrado de malware WannaMine.

Ahora, Sean Dillion, un investigador de seguridad de RiskSense, ha modificado el código fuente de otras tres herramientas filtradas de la NSA llamadas EnternalRomance, EternalChampion y EnternalSynergy. En el pasado, también portó el exploit EternalBlue para trabajar en Windows 10.

Dillion lanzó el código fuente en su repositorio de GitHub, que incluye un descargo de responsabilidad que establece que "el software ha sido creado exclusivamente para investigación académica y para el desarrollo de técnicas defensivas efectivas". No lo usará para atacar sistemas.

Los exploits modificados están destinados a aprovechar las vulnerabilidades CVE-2017-0146 y CVE-2017-0143. Un atacante puede comprometer un sistema Windows afectado y realizar operaciones remotas de control de código y control remoto.

Permisos de la NSA filtrados Ventanas de ataque modificadas

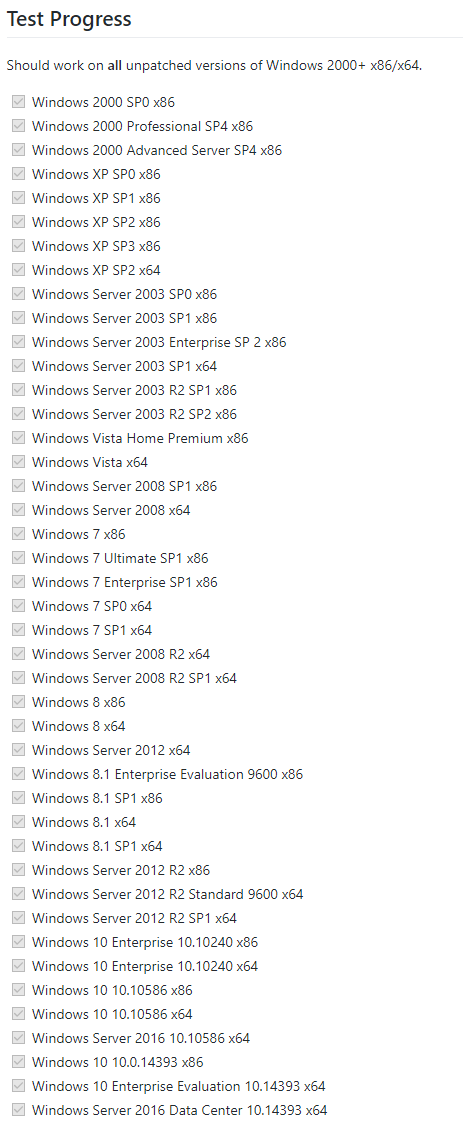

Casi todas las versiones de Windows lanzadas desde Windows 2000 se ven afectadas, incluidas las variantes de 32 bits y 64 bits de Windows Server, Windows XP, Windows 7, Windows Vista, Windows 8, etc.

La lista también incluye el último sistema operativo activo de Microsoft, Windows 10, que se cree que está a salvo de los exploits modificados, siempre que esté cargado con todas las actualizaciones y correcciones de seguridad. Sin embargo, la amenaza permanece para las versiones anteriores de Windows 10 que no están protegidas con los parches lanzados en marzo del año pasado.

Lo que lo haría más problemático es el hecho de que Microsoft incluso ha eliminado el soporte para ellos, por ejemplo, la Actualización de aniversario (14393), que se encuentra entre las versiones afectadas.

El módulo de explotación también podría generar problemas para las empresas que dudan a la hora de mantener su software actualizado, principalmente debido a problemas de compatibilidad.

Para saber más sobre el módulo de exploits modificado de la NSA, puede visitar el repositorio de Dillion.