As 20 melhores ferramentas de segurança do Linux: Recomendação dos especialistas do Linux

Não importa qual sistema operacional você usa, você deve utilizar o software de segurança para manter seu sistema operacional ou sua rede protegida. Basicamente, os programas de segurança são esses utilitários que servem diferentes propósitos: remoção de spyware, resistência ao vírus, proteção de firewall e muito mais. Em suma, as ferramentas de segurança podem ser referidas como o sangue de um sistema operacional que destrói as coisas prejudiciais, assim como o sangue real. No entanto, existem vários programas de segurança , mas todos eles não funcionam de maneira igual e adequada em todos os sistemas operacionais. Portanto, aqui listamos as 20 principais ferramentas de segurança do Linux predominantemente para os usuários do Linux, mas se você for um usuário de qualquer outro sistema operacional, também poderá tentar.

20 principais ferramentas de segurança Linux irresistíveis

As ferramentas de segurança descritas abaixo foram resolvidas após uma longa pesquisa para fornecer as melhores informações autênticas. Cada uma das ferramentas contém uma discussão geral com uma seção de recursos impressionante para ajudá-lo a entender o potencial da ferramenta em detalhes.

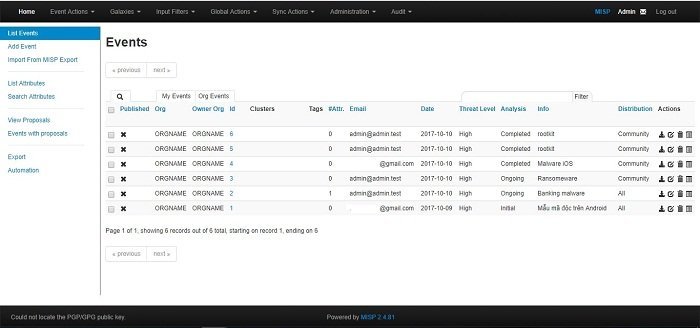

1. MISP

O MISP, elaboradamente conhecido como “Malware Information Sharing Platform”, é uma plataforma de intelecto de ameaças para compartilhar, armazenar e correlacionar sinais da inteligência de ameaças, informações econômicas sobre raquetes, informações sobre suscetibilidade e informações sobre violência. O utilitário de segurança do Linux é útil para armazenar, compartilhar, colaborar com sinais de segurança cibernética, exploração de malware e para usar informações e os IoCs para detectar e impedir as ameaças.

Caracteristicas importantes

- Flexível o suficiente para expressar objetos complexos e combiná-los para revelar inteligência de ameaças, ocorrências ou elementos vinculados.

- A “interface de usuário intuitiva” permite que os usuários finais construam, atualizem e cooperem em indicadores / atributos e eventos.

- Armazena os fatos em um layout organizado com suporte amplo a sinais de segurança cibernética.

- Combina assinatura e criptografia dos avisos através de PGP e / ou MIME / S considerando suas preferências.

2. Texugo de Privacidade

É basicamente uma proteção de privacidade para navegadores que fornece segurança aos rastreadores de um visitante do site. Os rastreadores normalmente reúnem informações sobre o seu navegador. As informações coletadas são freqüentemente compartilhadas pelos terceiros. É frequentemente usado para criar um perfil falso de um navegador específico. Nesse caso, esse programa de segurança do Linux dificulta a coleta de dados.

Caracteristicas importantes

- Funciona como uma extensão no Opera, Firefox e Chrome.

- Revisa as páginas solicitadas e as desativa, substituindo o conteúdo ou simplesmente bloqueando as solicitações.

- Desativa o WebRTC que revela os endereços IP internos.

- Ajuda você a navegar na rede com mais segurança.

- Requer um pouco de espaço

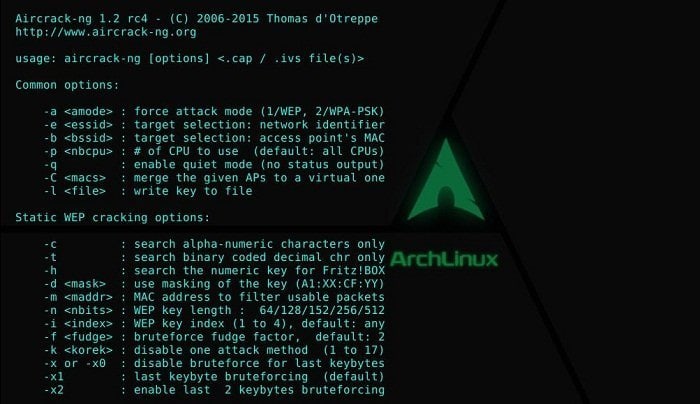

3. Aircrack-ng

Trata-se de um excelente conjunto de aplicações de rede que consiste em um pacote, farejador, detector, cracker WPA / WPA2-PSK e WEP, e um utilitário de análise para LANs sem fio '802.11'. O software funciona perfeitamente com qualquer “controlador de interface de rede sem fio”, cujo motorista pode furar o tráfego 802.11ge 802.11a, 802.11b e também suporta o modo de observação bruto.

Caracteristicas importantes

- É executado no Windows, OS X, Linux, OpenBSD e FreeBSD .

- Seu pacote pode capturar e exportar dados para os arquivos de texto para processamento adicional pelas ferramentas do terceiro.

- Reproduz ataques, pontos de acesso falsificados, cancelamento de autenticação e outras coisas relacionadas por meio da injeção de pacotes.

- Verifica as capacidades dos drivers e placas WiFi também.

- Capaz de quebrar ambos WPA PSK e WEP.

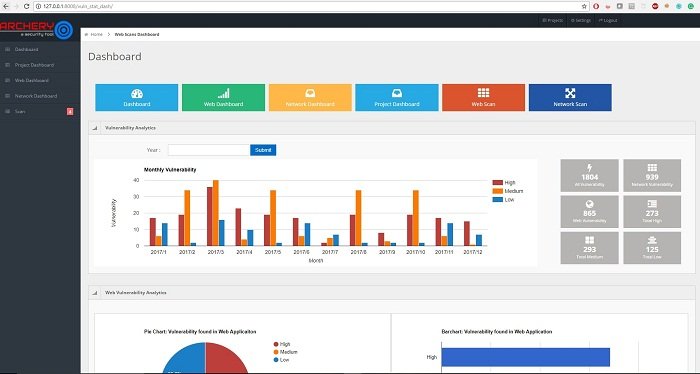

4. tiro com arco

O Archery é uma fabulosa ferramenta de segurança do Linux que ajuda você a coletar informações sobre as vulnerabilidades existentes em seu sistema operacional. O software não se concentra apenas na varredura autêntica, mas também permite o gerenciamento das descobertas em uma interface que é essencialmente baseada na web. Aqui seguem os excelentes recursos do utilitário:

Caracteristicas importantes

- Compreende recursos como painéis, relatórios e pesquisas.

- Pode fazer a interação com outras aplicações que compreendem os scanners de sensibilidade distintos.

- Gerencia as varreduras e a suscetibilidade na configuração de CD / CI para equipes de DevOps.

- Sua avaliação e gerenciamento de vulnerabilidades são completamente Open Source.

- Gerencia todas as vulnerabilidades da varredura na web e descobre ameaças em seus programas.

- Também gerencia todas as varreduras de rede e descobre ameaças na infraestrutura.

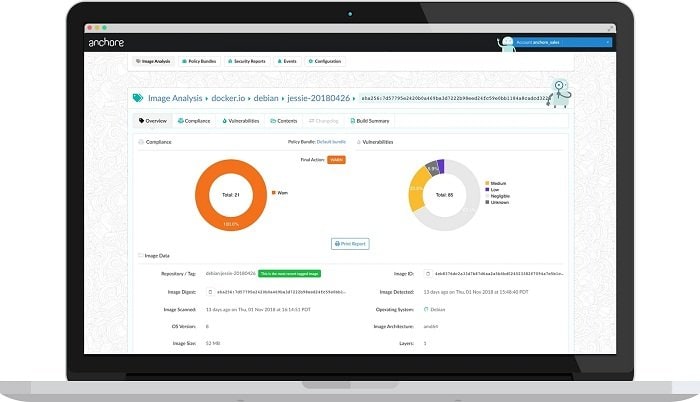

5. Anchore

O Anchore é um programa de segurança do Linux que pode ajudá-lo a detectar, avaliar e autenticar as imagens do contêiner. Você pode armazenar as imagens na nuvem e no local. A ferramenta está concentrada principalmente nos desenvolvedores para que eles possam realizar um exame bem-sucedido das imagens do contêiner. Executar consultas e produzir relatórios são atividades típicas de Anchore.

Caracteristicas importantes

- Inspeciona suas imagens de contêiner e gera uma lista completa de arquivos de configuração, arquivos Java e muito mais.

- Integra-se a plataformas de instrumentação para garantir que a execução das imagens seja verificada pela sua organização.

- Define estratégias para gerenciar as suscetibilidades de segurança, expor portas, manifestar alterações e assim por diante.

6. ClamAV

O ClamAV é um programa de segurança padrão do Linux para detectar programas maliciosos ou malwares. Embora o ClamAV seja conhecido como um mecanismo antivírus , talvez ele não seja encontrado em muitos vírus, pois eles são raros agora. Assim, espera-se que este software descubra outros tipos de malware, incluindo ransomware, worms e backdoors.

Caracteristicas importantes

- Você pode usar a ferramenta em várias técnicas, desde o preenchimento de uma verificação aleatória até a digitalização em um grupo.

- Não executa "varredura ao acessar", mas você pode combiná-lo com ferramentas suplementares para obter funcionalidade semelhante.

- Pode ser adaptado para ajudar a verificar os e-mails recebidos para detectar conteúdos maliciosos.

- Suporta vários idiomas de assinatura e formatos de arquivo e descompacta arquivos e arquivos.

- Inclui utilitários de linha de comando e um daemon de scanner multiencadeado para verificação instantânea de arquivos e atualização de assinatura automaticamente.

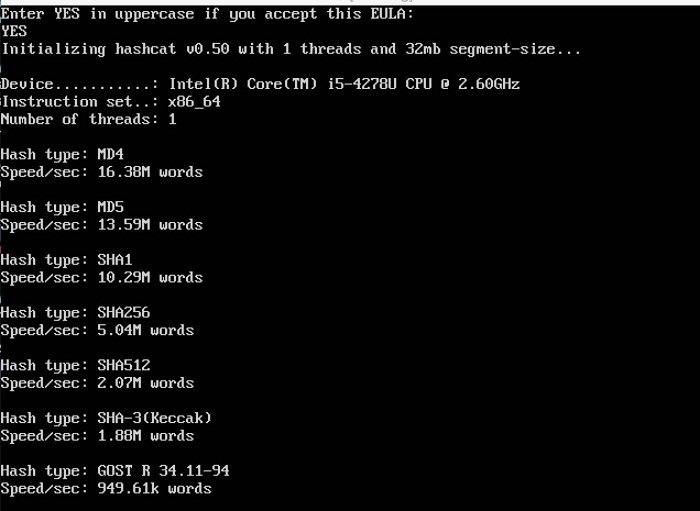

7. Hashchat

É a ferramenta de recuperação de senhas mais rápida do mundo, autodeclarada, que tinha uma base de código protegida por direitos autorais até 2015 e agora é um programa totalmente gratuito. Os hashes Microsoft LM, o Cisco PIX, o MD4, o MySQL, o MD5, os formatos Unix Crypt e a família SHA são as instâncias básicas dos algoritmos de hash suportados pelo hashcat. O aplicativo vem em variantes baseadas em GPU e CPU. Suas edições são compatíveis com Windows , Linux e OS X.

Caracteristicas importantes

- Suporta a funcionalidade cerebral do candidato a senha.

- Suporta a leitura dos candidatos de senha tanto de stdin quanto de arquivo.

- Suporta redes de cracking circuladas.

- Suporta hex-charset e hex-sal.

- Suporta espaço-chave automatizado para ordenação de cadeias de Markov.

- Contém sistema de benchmarking embutido.

- Suporta ajuste automatizado de desempenho.

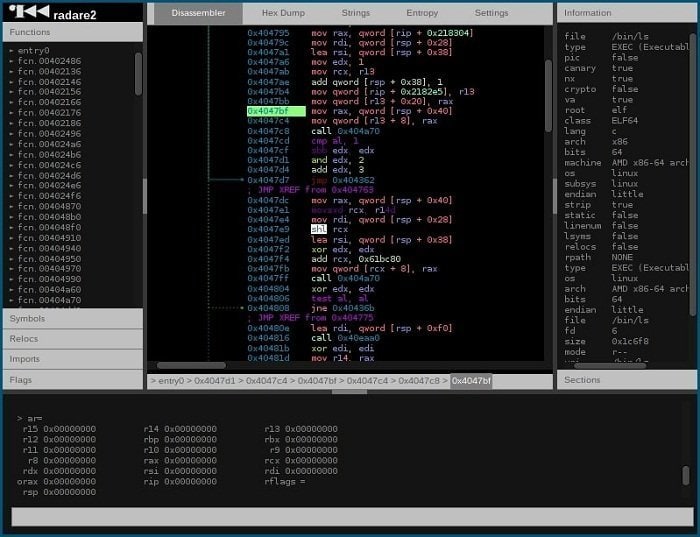

8. radare2

O Radare2 é uma das estruturas populares de segurança do Linux para executar "engenharia reversa" em vários tipos de arquivos diferentes. Você pode usar a ferramenta para explorar firmware, malware ou qualquer outro tipo de 'arquivos binários'. Além de “engenharia reversa”, você pode até usá-lo para análise forense em sistemas de arquivos e gravação de dados. Com ele, você pode fazer o script das tarefas também. É capaz de usar a função de exploração de software.

Caracteristicas importantes

- Suporta várias linguagens de programação como JavaScript, Go e Python.

- Usa aptidões de análise influentes para acelerar a reversão.

- Visualiza configurações de dados de vários tipos de arquivos.

- Depura com depuradores locais e distantes.

- Correções de aplicativos para expor recursos novos e empolgantes ou reparar suscetibilidades.

- Desmonta vários, ao contrário de arquiteturas.

9. Buttercup para desktop

Não, não é o nome de nenhuma sobremesa deliciosa que vamos apresentar para convencê-lo a comer. Em vez disso, é um gerenciador de senhas alucinante que se destina a ajudá-lo a controlar suas credenciais. Uma criptografia poderosa é usada para proteger seus arquivos e materiais confidenciais com apenas uma senha mestra.

Caracteristicas importantes

- Permite que você use senhas mais difíceis para um serviço individual e armazene-as com segurança.

- Você pode instalá-lo diretamente no Google Chrome enquanto no Mozilla Firefox a ferramenta é encontrada como uma extensão.

- Inclui interface simples de usar, onde salvar e encontrar os detalhes de login é mais fácil

- Completamente livre para usar em todas as plataformas principais.

- Serve igualmente tanto em telefones móveis Android e Ios.

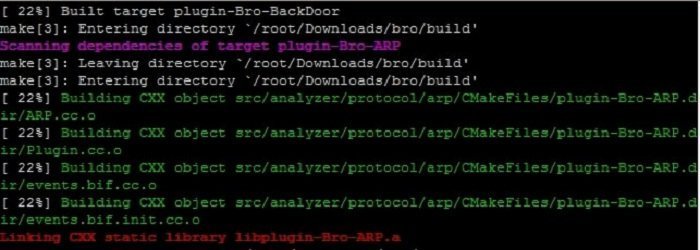

10. Bro

O “Bro” ajuda você a realizar o monitoramento da segurança com atenção às atividades da rede. Este utilitário de segurança do Linux é capaz de identificar os fluxos de dados duvidosos. Considerando os dados, os alertas do programa reagem e até se integram com outras ferramentas relacionadas. Este fabuloso software foi desenvolvido por Vern Paxson, que agora lidera o projeto com um grupo potencial de acadêmicos e desenvolvedores.

Caracteristicas importantes

- Sua linguagem de script baseada em domínio facilita as estratégias de observação específicas do site.

- Visa redes de alto desempenho.

- Não vinculado a nenhuma tática de descoberta específica e não depende de assinaturas desatualizadas.

- Expansivamente registra o que encontra e oferece um armazenamento de alto nível das atividades de uma rede.

- Interfaces com outros programas para dar e receber informações em tempo real.

- Mantém um estado de camada de programa de longo alcance em relação à rede que ele observa.

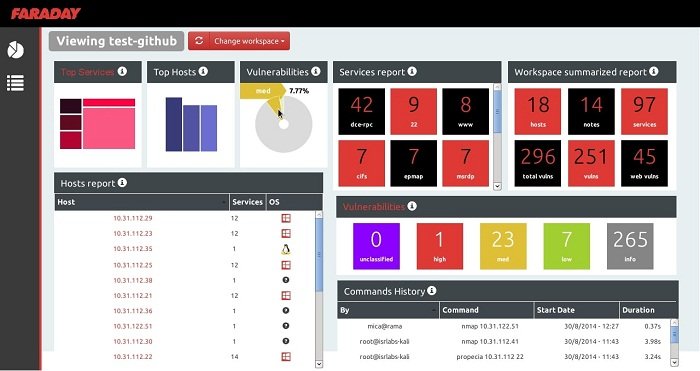

11. Faraday

O Faraday é um utilitário cooperativo em tempo real que aumenta a velocidade, a eficiência e a transparência das suas avaliações e de suas equipes. Essa estrutura de segurança do Linux fornece uma percepção superior e ajuda a tornar mais econômico o investimento em segurança. O software serve muitas organizações em todo o mundo. É até capaz de atender aos requisitos de diferentes organizações, oferecendo soluções adequadas para cada caso.

Caracteristicas importantes

- Equipado com simplicidade com um conjunto particular de atividades funcionais que ajudam você a desenvolver seu trabalho.

- Como usuário, você tem a oportunidade de gerar uma linha do tempo que contém cada modificação histórica na investigação de penetração existente.

- Dá a oportunidade de fazer uma comparação entre dois, ao contrário dos pentestes.

- Permite que as empresas, os testadores de penetração e os gerentes de projeto tenham uma visão em tempo real do trabalho em desenvolvimento.

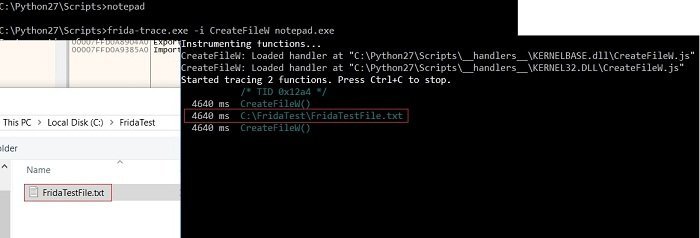

12. Frida

Outro ótimo framework de segurança do Linux - “Frida” - permite que os pesquisadores e desenvolvedores inoculem “scripts personalizados” em “métodos de caixa preta”. Desta forma, a ferramenta fornece todas as funções com um gancho, permitindo rastrear as instruções executadas. Aprova até mesmo a manipulação ininterrupta e observa os resultados.

Caracteristicas importantes

- Você pode obter o Frida com ligações disponíveis para várias linguagens de programaçãoque permitem relacionar-se a processos.

- Não requer nenhum código-fonte para rastrear código de aplicativo pessoal e funções de conexão.

- Permite editar, armazenar e examinar os resultados.

- Contém um conjunto de testes completo.

- Opções disponíveis para personalização e adição.

- Compatível com QNX, Windows, GNU / Linux, Android, macOS e iOS.

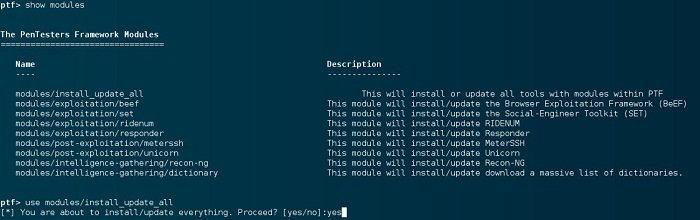

13. PTF

PTF, a forma abreviada de ou “PenTesters Framework” é um script Python que visa manter o seu kit de ferramentas de análise de penetração mais recente. É um excelente programa de segurança do Linux que se destina a ser executado no Ubuntu , Arch Linux, Debian ou clones associados. Basicamente funciona com módulos onde você obtém a definição do método de busca de uma ferramenta e uma visão geral das coisas necessárias para construir a ferramenta.

Caracteristicas importantes

- Capaz de recuperar, compilar e instalar as ferramentas normalmente usadas por você.

- A ferramenta é uma estrutura modular; você tem permissão para utilizar muitas ferramentastípicas de teste de caneta e anexar seus próprios utilitários.

- Certifica-se de que cada um e tudo é estruturado de acordo com o "padrão de execução de teste de penetração".

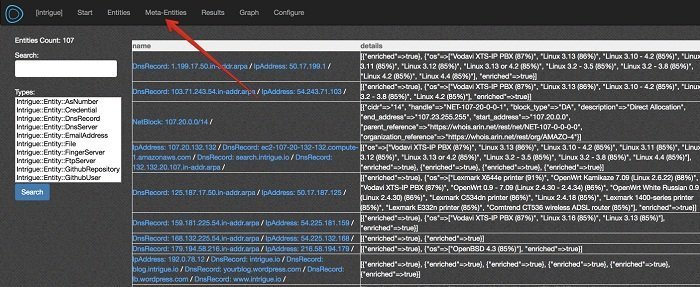

14. Intriga

É um dos melhores utilitários de segurança do Linux que é usado extensivamente para descobrir a superfície de ataque. A descoberta está relacionada a aplicativos e pesquisa de infraestrutura, vulnerabilidade e segurança.

Caracteristicas importantes

- Inclui um monte de scripts para resolver as informações necessárias.

- Fornece visibilidade incomparável do ativo externo.

- Identifica as suscetibilidades descobertas nas pilhas do programa e seus hosts principais.

- Permite exportar informações de vulnerabilidade para as equipes de gerenciamento.

- Ajuda as equipes de segurança a obter maior percepção do risco de terceiros.

- Permite enriquecer os dados existentes e realizar a exploração do OSINT.

- Permite que as equipes de segurança identifiquem os ativos não usados que ainda representam uma ameaça para a empresa.

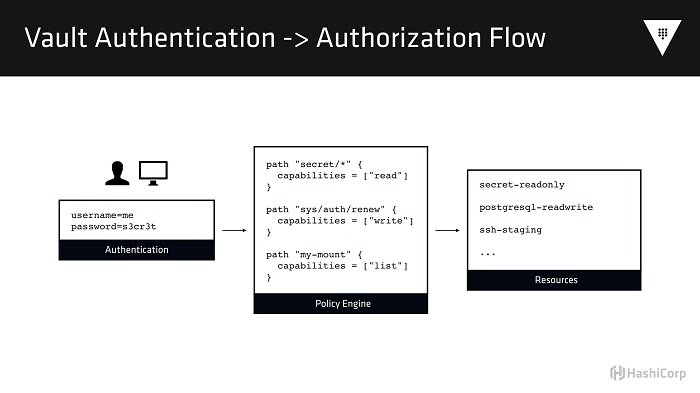

15. Cofre

É um fantástico programa de gerenciamento secreto feito pela HashiCorp, especialista em preservar seus inestimáveis dados. Os segredos armazenados por ele são normalmente utilizados por scripts e componentes de software. O Vault emprega uma API para permitir que você tenha acesso aos segredos codificados. Os problemas confidenciais podem ser predominantes ou criados dinamicamente.

Caracteristicas importantes

- Permite armazenar informações confidenciais, incluindo credenciais ITS do STS / AWS, pares de valores / chaves, bancos de dados NoSQL / SQL, credenciais de SSH, certificados X.509 e muitos outros detalhes confidenciais.

- Inclui leasing, auditoria, chave de rolagem e revogação de chave.

- Oferece criptografia como um serviço com "gerenciamento de chaves integrado".

- Simplifica a criptografia de dados, tanto em repouso quanto em trânsito entre datacenters e nuvens.

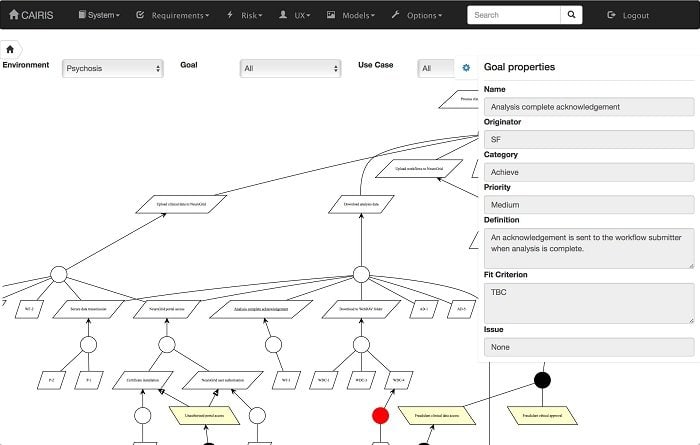

16. CAIRIS

O CAIRIS, uma excelente estrutura de segurança do Linux, basicamente significa “Integração de Requisitos Assistidos por Computador e Segurança da Informação”. É uma plataforma tão grande que, com ela, você pode extrair, especificar e validar os sistemas em funcionamento. A ferramenta foi criada para suportar cada elemento necessário para análise de risco, usabilidade e requisitos.

Caracteristicas importantes

- Permite criar uma proteção para software e design do sistema.

- Permite rastrear as comunicações entre pontos de dados, objetos e riscos associados.

- Gera automaticamente modelos de ameaças como "Diagramas de fluxo de dados" assim que o design da fase primária evolui.

- Produz uma série de documentos desde “Especificações de requisitos compatíveis com Volere” até “Documentos GDPR DPIA”.

- Leverages not only open source brain about probable attacks but also candidate safeguard architectures for measuring the attack surface.

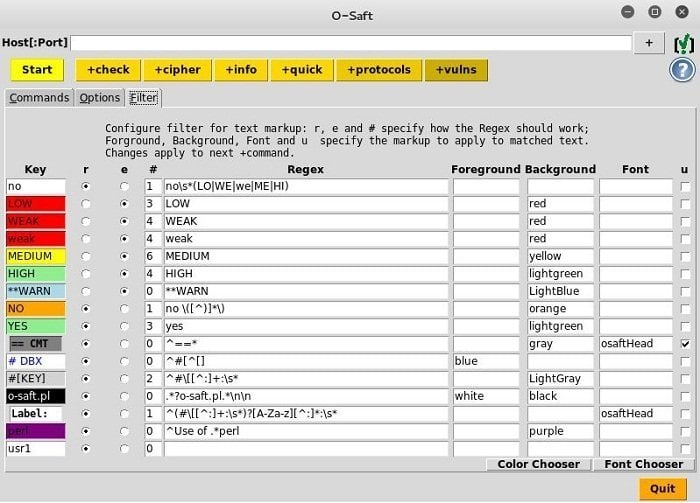

17. O-Saft

It is one of those rare command-line tools that you can use both in closed settings and offline. The Linux security application contains a Tk/Tcl based graphical user interface. Besides, you can turn it into an online CGI-utility.

Caracteristicas importantes

- Provides convenient SSL configuration information with its elementary parameters.

- Performs more particular tests with limited tool tuning.

- Allows you to gather information, test penetration, assess security, scan vulnerability, or analysis of web application.

- Supports STARTTLS for different types of protocols including SMTP, IRC, POP3, XMPP, IMAP, RDP, LDAP.

- Verifica se há títulos contra alguns ataques como BEAST, FREAK, DROWN, CRIME e assim por diante.

- Mostra os detalhes do certificado e da conexão SSL.

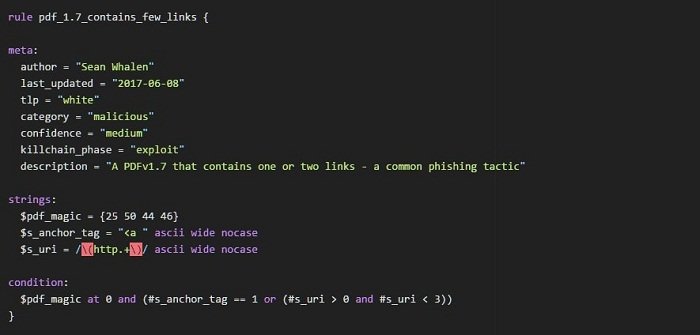

18. YARA

O YARA é outro utilitário fabuloso de segurança do Linux que se destina a ajudar os especialistas em malware a reconhecer e categorizar as amostras de malware sem qualquer limitação. Com essa estrutura, você pode produzir facilmente descrições das famílias de malware ou qualquer outra coisa, de acordo com o seu desejo, com base em padrões binários ou textuais. Todas as descrições, também conhecidas como regras, consistem em uma expressão booleana e várias strings.

Caracteristicas importantes

- Permite criar regras mais complexas e influentes usando strings, curingas, operadores especiais, expressões regulares e vários outros recursos que não diferenciam maiúsculas de minúsculas.

- Funciona igualmente no Linux, Mac OS X e Windows.

- Você pode usá-lo a partir de seus “scripts Python” pessoais com uma extensão do Yara-python ou através da interface de linha de comando do YARA .

19. OpenSSL

Esta é uma biblioteca de software maravilhosa, que é adequada para os aplicativos que você usa para proteger as interações nas redes de computadores contra o acaso. A biblioteca central é escrito usando C linguagem de programação . Este utilitário de segurança do Linux é amplamente adotado nos servidores da Internet, e agora a maioria dos sites é atendida por ele.

Caracteristicas importantes

- Inclui uma execução de código aberto dos protocolos TLS e SSL.

- A biblioteca principal pode executar tarefas criptográficas fundamentais e fornecer diferentes funções de ferramenta.

- Existem wrappers disponíveis que permitem usar a biblioteca OpenSSL com vários idiomas de computador.

- As edições são compatíveis com o Windows, OpenVMS e a maioria dos sistemas operacionais Unix e Unix, incluindo Linux, Solaris, QNX, macOS, etc.

20. Confidente

O Confidant, popularmente conhecido como “armazenamento de segredos”, fornece um substituto ao preservar seus dados confidenciais em um banco de dados, em vez de um arquivo de configuração. A ferramenta funciona de tal forma que não dá acesso a todos os aplicativos para ter os fatos. Frequentemente, os gerentes de sistema não recebem acesso se algo duvidoso for capturado pelo Confidant.

Caracteristicas importantes

- Resolve o problema do ovo e do frango de verificação usando o IAM e o AWS KMS.

- Armazena seus arquivos confidenciais em um método somente de anexação, criando uma chave de dados KMS exclusiva para as revisões de todos os segredos.

- Fornece uma “interface web AngularJS” que permite aos usuários finais gerenciar os segredos e seus mapeamentos com muita facilidade.

Palavras conclusivas

Então, isso é tudo sobre o "Linux Security Tools". Estamos otimistas de que este pedaço de compilação de software e ferramentas irá ajudá-lo a configurar um sistema operacional seguro. No entanto, por favor, deixe-nos saber sua opinião sobre a nossa escrita através de um comentário abaixo, para que possamos conhecer suas expectativas e agir de acordo da próxima vez. E, sim, o mais importante, não se esqueça de compartilhar a redação para aumentar nossa inspiração necessária para melhorar.