Hackers estão explorando uma falha independente de plataforma para rastrear localizações de telefones celulares

Hackers estão explorando uma falha independente de plataforma para rastrear localizações de telefones celulares

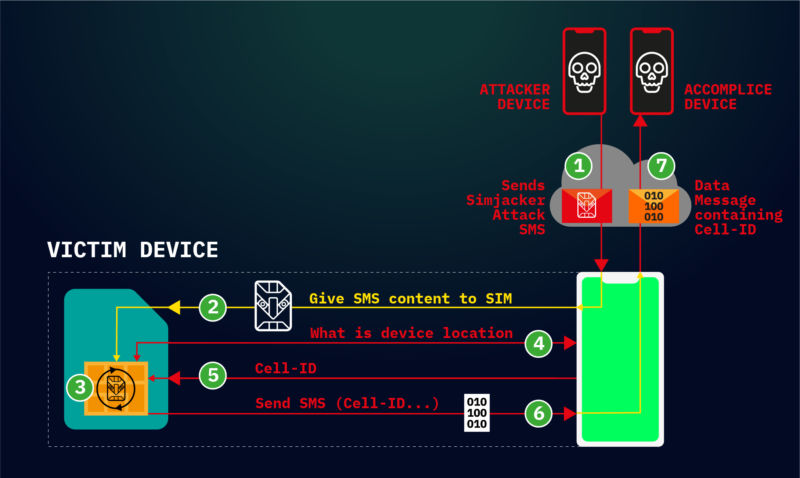

Os ataques funcionam enviando comandos diretamente para os aplicativos armazenados nos cartões SIM.

AdaptiveMobile Security

Os hackers estão explorando ativamente uma fraqueza crítica encontrada na maioria dos celulares para rastrear clandestinamente a localização dos usuários e possivelmente realizar outras ações nefastas, alertaram pesquisadores na quinta-feira.

As chamadas explorações do Simjacker funcionam em uma ampla gama de dispositivos móveis, independentemente do hardware ou software em que se baseiam, disseram pesquisadores da empresa de segurança em telecomunicações AdaptiveMobile Security em um post . Os ataques funcionam explorando uma interface destinada a ser usada apenas pelas operadoras de celular, para que eles possam se comunicar diretamente com os cartões SIM nos telefones dos assinantes. As operadoras podem usar a interface para fornecer serviços especializados, como usar os dados armazenados no SIM para fornecer saldos de contas.

O Simjacker abusa da interface enviando comandos que rastreiam a localização e obtêm o código de identificação IMEI dos telefones. Eles também podem fazer com que os telefones façam chamadas, enviem mensagens de texto ou executem vários outros comandos.

“Bastante fodidamente ruim”

Dan Guido, um especialista em segurança móvel e CEO da empresa de segurança Trail of Bits, disse a Ars que a ameaça parecia "muito ruim". Ele acrescentou: "Esse ataque é independente de plataforma, afeta quase todos os telefones e há pouco alguém, exceto sua operadora de celular pode fazer a respeito. ”

Nos últimos dois anos, disseram os pesquisadores do AdaptiveMobile Security, eles observaram dispositivos de “quase todos os fabricantes sendo direcionados com sucesso para recuperar a localização”. Os fabricantes de dispositivos incluem Apple, ZTE, Motorola, Samsung, Google, Huawei e até mesmo aqueles que produzem Internet- produtos básicos que contêm cartões SIM. Embora os ataques básicos funcionem em praticamente todos os dispositivos, variações mais avançadas - como fazer uma ligação - funcionariam apenas em telefones específicos que não exigem que os usuários confirmem que desejam que a ligação seja realizada.

Os ataques foram "desenvolvidos por uma empresa privada específica que trabalha com governos para monitorar indivíduos", disse o relatório de quinta-feira. Os pesquisadores não identificaram o desenvolvedor da exploração, mas disseram que ele tinha "acesso extensivo" às redes principais usando os protocolos de roteamento de tráfego SS7 e Diameter . Em alguns casos, o atacante explora os pontos fracos amplamente conhecidos no SS7 como um mecanismo de fallback quando os ataques do Simjacker não funcionam.De acordo com o repórter do Motherboard Joseph Cox , a Sprint e a T-Mobile disseram que seus clientes não estavam vulneráveis e a AT&T disse que sua rede nos EUA não foi afetada. Enquanto isso, a Verizon disse que não tinha indicação de que foi afetada.

Os ataques estão acontecendo com telefones em "vários" países sem nome. O relatório de quinta-feira continuou dizendo:

Em um país, vemos cerca de 100-150 números de telefone individuais específicos sendo segmentados por dia por ataques de Simjacker, embora tenhamos assistido a explosões de até 300 números de telefone tentando serem rastreados em um dia, a distribuição de tentativas de rastreamento varia. Alguns números de telefone, presumivelmente de alto valor, foram tentados a serem rastreados várias centenas de vezes durante um período de 7 dias, mas a maioria tinha volumes muito menores. Um padrão semelhante foi observado na atividade diária, muitos números de telefone foram direcionados repetidamente durante vários dias, semanas ou meses de cada vez, enquanto outros foram direcionados como um ataque único. Esses padrões e o número de rastreamentos indicam que não é uma operação de vigilância em massa, mas projetada para rastrear um grande número de indivíduos para uma variedade de propósitos, com metas e prioridades mudando ao longo do tempo.

Os ataques funcionam enviando aos telefones direcionados uma mensagem SMS que contém formatação e comandos especiais que são passados diretamente para o cartão de circuito integrado universal , que é o cartão inteligente computadorizado que faz os SIMs modernos funcionarem. A mensagem contém comandos para o software - chamado navegador S @ T - executado no cartão SIM. Os comandos fazem com que o navegador S @ T envie o local do IMEI exclusivo do dispositivo em uma mensagem SMS separada para um número designado pelo invasor.

Aqui está como o relatório de quinta-feira explicou:

O ataque depende tanto da permissão dessas mensagens SMS específicas quanto da presença do software S @ T Browser no UICC no telefone de destino. As mensagens SMS específicas direcionadas aos cartões UICC foram demonstradas anteriormente sobre como elas podem ser exploradas para fins maliciosos. O ataque do Simjacker adota uma abordagem diferente e simplifica e expande bastante o ataque, contando com o software S @ T Browser como um ambiente de execução. O navegador S @ T (pronunciado sat) - ou SIMalliance Toolbox Browser para dar seu nome completo - é um aplicativo especificado pelo SIMalliance e pode ser instalado em uma variedade de UICC (cartões SIM), incluindo eSIMs. Esse software S @ T Browser não é bem conhecido, é bastante antigo e seu objetivo inicial era permitir serviços como obter o saldo da sua conta através do cartão SIM. Globalmente, sua função foi substituída principalmente por outras tecnologias e sua especificação não é atualizada desde 2009; no entanto, como muitas tecnologias herdadas, ela ainda é usada enquanto permanece em segundo plano. Nesse caso, observamos o protocolo S @ T sendo usado por operadoras de telefonia móvel em pelo menos 30 países cuja população cumulativa chega a mais de um bilhão de pessoas, de modo que uma quantidade considerável de pessoas é potencialmente afetada. Também é altamente provável que países adicionais tenham operadoras de celular que continuem usando a tecnologia em cartões SIM específicos. Nesse caso, observamos o protocolo S @ T sendo usado por operadoras de telefonia móvel em pelo menos 30 países cuja população cumulativa chega a mais de um bilhão de pessoas, de modo que uma quantidade considerável de pessoas é potencialmente afetada. Também é altamente provável que países adicionais tenham operadoras de celular que continuem usando a tecnologia em cartões SIM específicos. Nesse caso, observamos o protocolo S @ T sendo usado por operadoras de telefonia móvel em pelo menos 30 países cuja população cumulativa chega a mais de um bilhão de pessoas, de modo que uma quantidade considerável de pessoas é potencialmente afetada. Também é altamente provável que países adicionais tenham operadoras de celular que continuem usando a tecnologia em cartões SIM específicos.Esse ataque também é único, na medida em que a Mensagem de ataque do Simjacker pode logicamente ser classificada como transportando uma carga útil completa de malware, especificamente spyware. Isso ocorre porque ele contém uma lista de instruções que o cartão SIM deve executar. Como o software é essencialmente uma lista de instruções e o malware é um software "ruim", isso pode fazer com que o Simjacker explore o primeiro caso real de malware (especificamente spyware) enviado em um SMS. Malwares anteriores enviados por SMS - como os incidentes que analisamos aqui - envolveram o envio de links para malware, não o malware em uma mensagem completa.

Os pesquisadores disseram que outros comandos UICCs são capazes de executar incluem:

- TOM DE REPRODUÇÃO

- ENVIAR MENSAGEM CURTA

- CONFIGURAR CHAMADA

- ENVIAR USSD

- ENVIAR SS

- FORNECER INFORMAÇÕES LOCAIS (incluindo localização, bateria, rede e idioma)

- DESLIGAR CARTÃO

- EXECUTAR NO COMANDO

- ENVIAR COMANDO DTMF

- NAVEGADOR DE LANÇAMENTO

- CANAL ABERTO (PORTADOR CS, PORTADOR DE SERVIÇO DE DADOS, PORTADOR LOCAL, MODO UICC SERVER, etc.)

- ENVIAR DADOS

- OBTER INFORMAÇÕES DE SERVIÇO

- ENVIAR MENSAGEM MULTIMÍDIA

- PEDIDO DE LOCALIZAÇÃO GEOGRÁFICA

O ataque relatado na quinta-feira é semelhante ao demonstrado em 2013 na conferência de segurança da Black Hat em Las Vegas.

"Poderíamos desencadear o ataque apenas em cartões SIM com algoritmos de assinatura fracos ou inexistentes, que eram muitos cartões SIM na época", disse Karsten Nohl, cientista chefe da SRLabs que apresentou as conclusões de 2013, à Ars. “O AdaptiveMobile parece ter encontrado uma maneira pela qual o mesmo ataque funciona, mesmo que as assinaturas sejam verificadas corretamente, o que é um grande passo à frente na pesquisa de ataques.”

Nohl acrescentou que duvida que o Simjacker esteja sendo amplamente explorado, já que os dados de localização geralmente não são interessantes para os criminosos e existem outros métodos para rastrear alvos específicos. Esses métodos incluem ataques SS7, malware de telefone ou simplesmente comprar os dados de redes móveis ou fabricantes de aplicativos que os coletam.

Em resposta aos ataques, o SIMalliance - um grupo da indústria representando os principais fabricantes de UUIC - emitiu um novo conjunto de diretrizes de segurança para operadoras de celular. As recomendações incluem:

- Implementando a filtragem no nível da rede para interceptar e bloquear “mensagens SMS binárias ilegítimas” e

- Fazendo alterações nas configurações de segurança dos cartões SIM emitidos para os assinantes.

Como observou Nohl, os bisbilhoteiros há muito tempo têm uma variedade de maneiras de rastrear a localização de muitos dispositivos celulares. O relatório de quinta-feira significa que, até as operadoras implementarem as recomendações do SIMalliance, os hackers têm outra técnica furtiva que antes era ignorada.