Use su teléfono móvil para comenzar en pentesting básico

Android es el sistema operativo más popular en dispositivos móviles y ofrece múltiples opciones para maximizar la experiencia del usuario. Acorde a especialistas en hacking ético, muchos cambios en los dispositivos pueden realizarse después de rootear el dispositivo, aunque un smartphone con Android sin rootear también es realmente funcional. A continuación le mostraremos una aplicación de Android que funciona como un software de pentesting básico.

Empleando este software es posible realizar algunas tareas de escaneo de red básico como: verificar la dirección IP de destino de la aplicación web, rastrear el enrutamiento de cualquier sitio web, consulta Whois, dnslookup, netcat y muchas otras características propias del pentesting. Acorde a los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) Network Manager puede ser muy útil para comenzar en pentesting.

- Para las pruebas usaremos un Xiaomi Redmi Note 4 – Android 7.0 Nougat

- Descargue la aplicación en: https://play.google.com/store/apps/details?id=com.eakteam.networkmanager&hl=en

- Esta aplicación también tiene una versión de paga, pero la versión libre también es muy útil

- Simplemente descargue e instale Network Manager

- Luego haga clic en el ícono de Network Manager

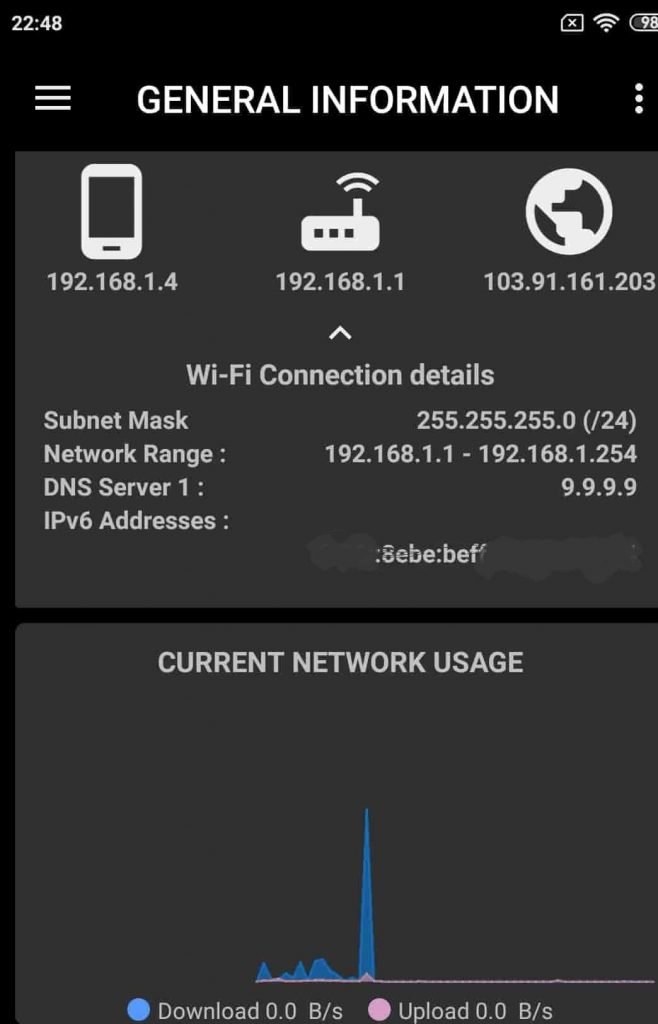

- Network Manager muestra detalles básicos de IP

- Network Manager ofrece muchas funciones para diagnosticar cualquier red local

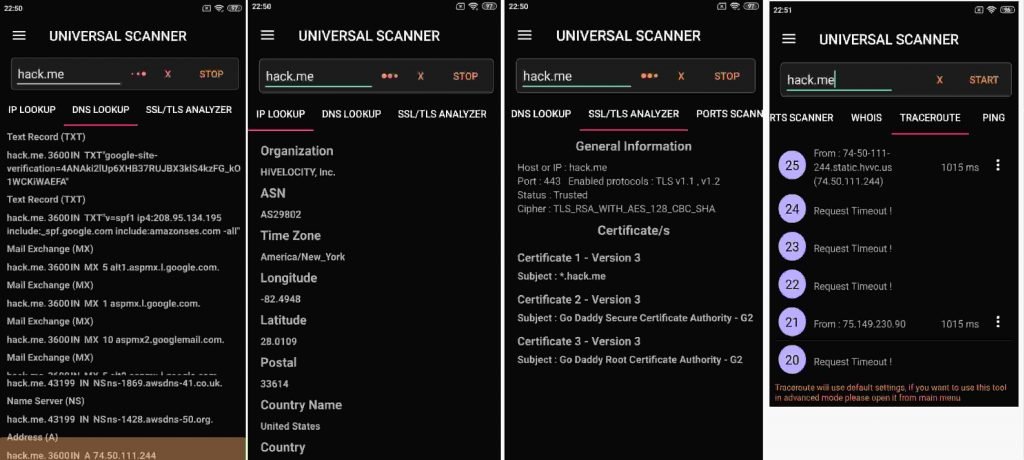

- Comenzando con Universal Scanner. Este escáner ofrece opciones como búsqueda de IP, búsqueda de DNS, analizador SSL/TLS, escáner de puertos, Whois, Traceroute

- Hemos escaneado hack.me para mostrar cómo funciona el administrador de red. Para recopilar información básica de cualquier sitio web, puede usar Universal Scanner

- Dicha información se puede utilizar en la fase de recopilación de información de pentesting

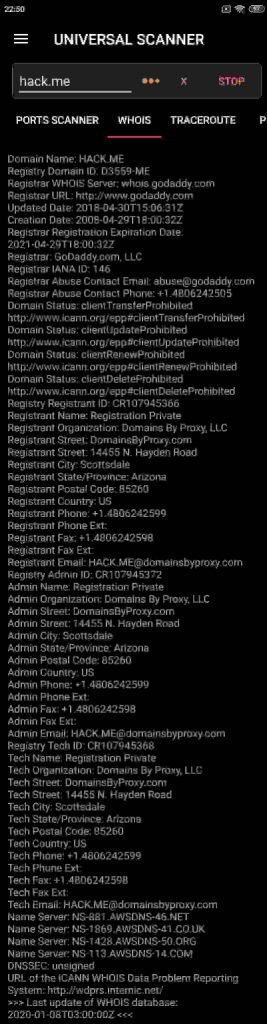

- Recopilar detalles con whois

- Whois es el primer paso para conocer cualquier información sobre cualquier URL. Proporciona información sobre los detalles de registro del sitio web, el dominio de hosting, etc

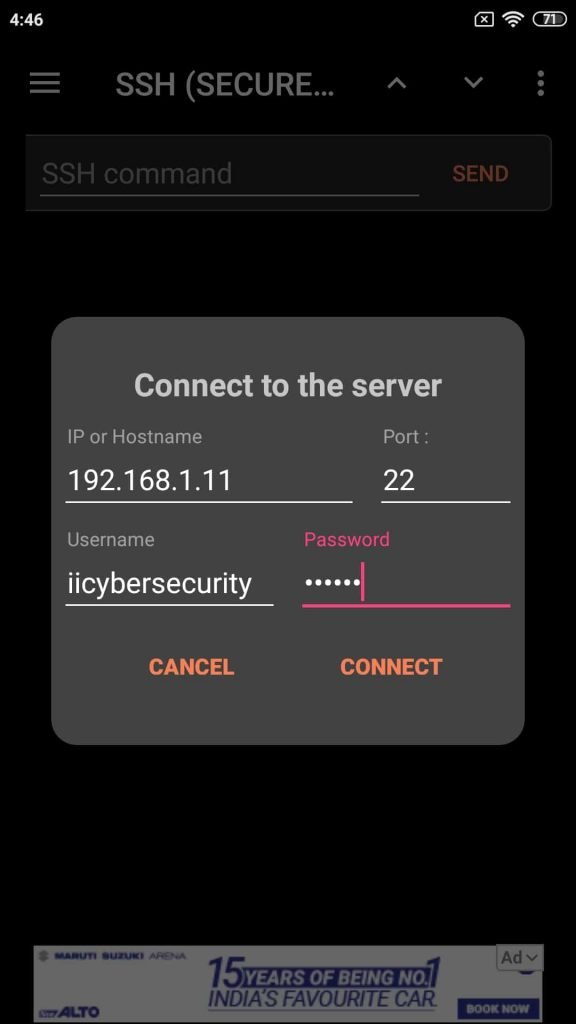

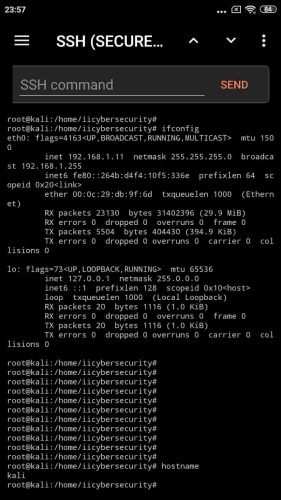

- Network Manager ofrece una opción para conectarse mediante SSH

- Para las pruebas nos hemos conectado con el sistema Linux. Para la conexión, ingrese el nombre de usuario y la contraseña

- Haga clic en conectar, posteriormente se iniciará la sesión del terminal

- SSH se puede utilizar para acceder a cualquier servidor desde cualquier ubicación

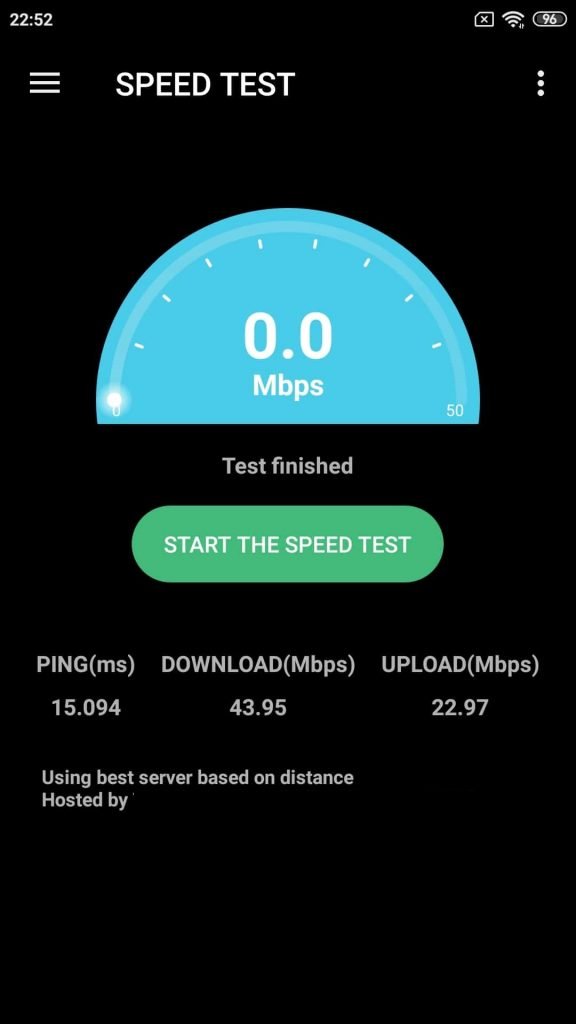

- Comprobación de la velocidad con el administrador de red

- Puede ser útil verificar la velocidad antes de usar Network Manager para recopilar información

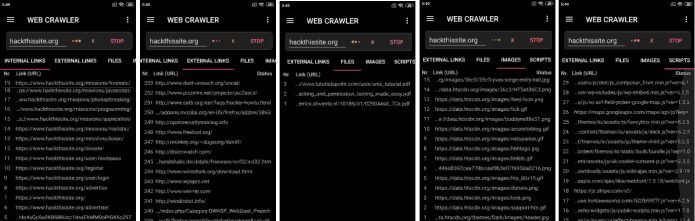

- Uso de Web Crawler en el administrador de red. Esto rastreará mucha información hasta que se detenga

- Rastreador web que se requiere para encontrar errores en cualquier sitio web. El rastreador de sitios web muestra todos los enlaces externos, internos e incluso muestra las imágenes, archivos y scripts que se encuentran en el rastreo de sitios web

- Encuentra el caché de arp. Esto ayuda a saber cuántos usuarios están conectados en la red

- Arriba se muestran los usuarios conectados con sus direcciones MAC. El atacante puede recopilar direcciones MAC de la red y puede usarse en ataques de envenenamiento por ARP

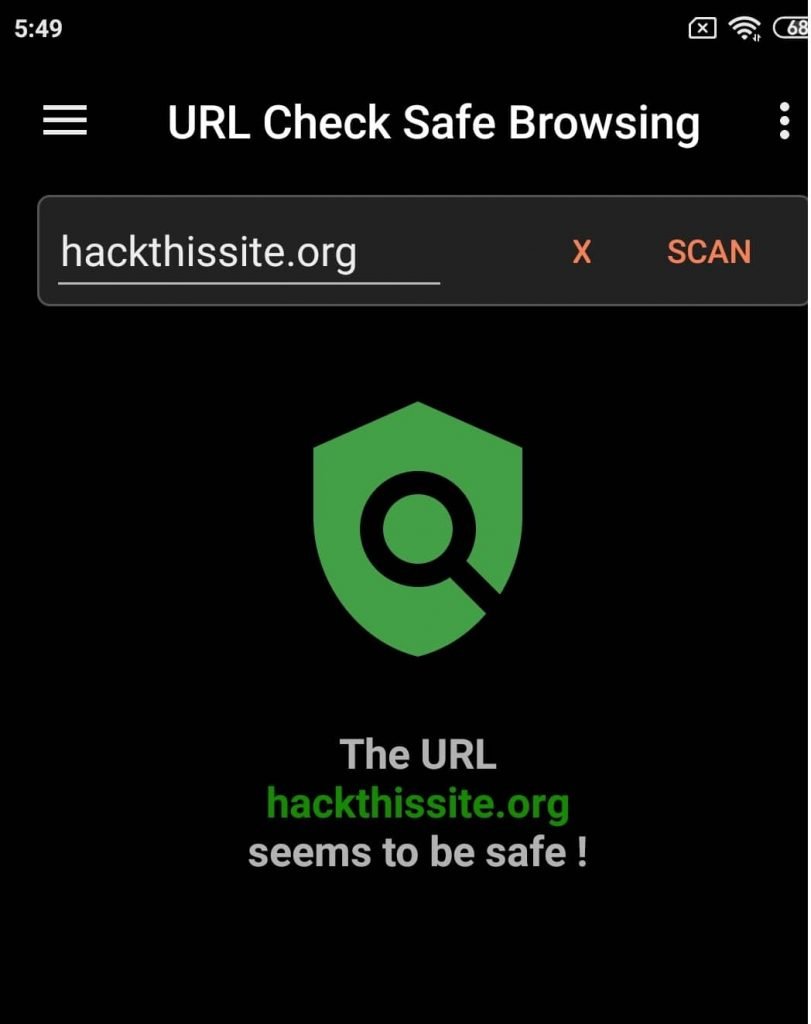

- Verifique la URL antes de abrirla en el navegador

- Arriba se muestra que hackthissite.org es seguro para visitar. Para verificar cualquier URL sospechosa, los usuarios pueden usar la comprobación de URL de navegación segura

- Análisis de SSL: verificar si la URL está protegida con SSL o no

- Arriba se muestra la versión del certificado SSL con SSL Cipher

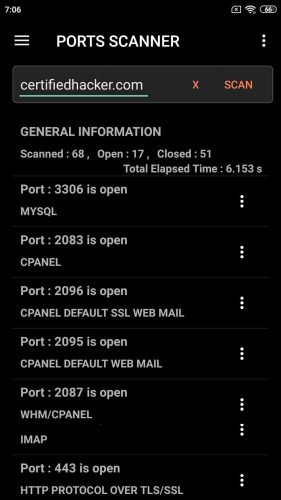

- Otra opción es el escáner de puertos, que muestra los puertos abiertos de la URL de destino. Certifiedhacker.com se utiliza para realizar pruebas, mencionan los expertos en hacking ético

- Arriba se muestran los puertos abiertos de certifiedhacker.com. Cuantos más puertos estén abiertos, más sitio web puede ser vulnerable

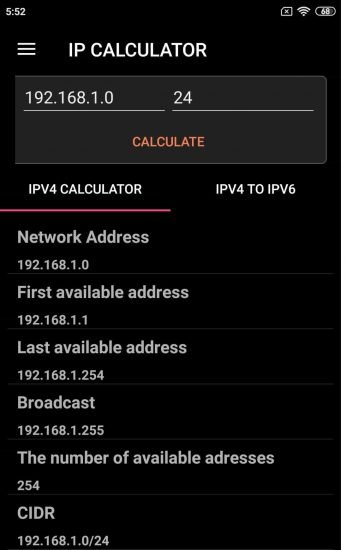

- La calculadora de IP también se puede utilizar para proporcionar información sobre cuántos usuarios puede manejar una red

- La captura de pantalla anterior hace referencia a 254 direcciones disponibles, mencionan los especialistas en hacking ético

Fuente: https://noticiasseguridad.com/

No olvides Compartir...